Selon les informations de Microsoft, cette mise à jour a corrigé un total de 71 vulnérabilités de sécurité dans de nombreuses applications et services de l'entreprise. Parmi celles-ci, 16 vulnérabilités sont classées comme « critiques », tandis que les autres (sauf une) sont considérées comme « à haut risque ». Il convient de noter qu’une des vulnérabilités de sécurité de Windows a déjà été exploitée dans la nature, il est donc essentiel d’appliquer rapidement les correctifs.

Au total, 71 vulnérabilités de sécurité ont été corrigées dans cette mise à jour.

On sait qu'au cours de l'année 2024, Microsoft a corrigé un total de 1 020 vulnérabilités de sécurité, ce qui en fait la deuxième pire année en termes de nombre de problèmes de sécurité, derrière 2020 avec 1 250 vulnérabilités. Bien que Microsoft fournisse des détails limités sur les vulnérabilités dans son Guide de mise à jour de sécurité, un analyste a déclaré que les correctifs de sécurité sont importants pour la gestion du réseau pour les administrateurs.

Ce ne sont pas seulement Windows 11 et 10 qui sont victimes

Dans cette mise à jour, 59 vulnérabilités de sécurité ont été découvertes dans plusieurs versions de Windows (10, 11 et Server) que Microsoft prend toujours en charge. Même si Windows 7 et 8.1 ne reçoivent plus de mises à jour de sécurité, ils peuvent toujours être vulnérables aux attaques. Il est recommandé aux utilisateurs de procéder à une mise à niveau vers Windows 10 22H2 ou Windows 11 23H2 pour continuer à recevoir les correctifs de sécurité. La mise à jour Windows 11 24H2 est désormais disponible, mais les utilisateurs doivent attendre que les problèmes courants soient résolus.

Microsoft a déclaré avoir documenté des attaques sur la vulnérabilité CVE-2024-49138, un dépassement de tampon dans le pilote du système de fichiers partagé, qui permet aux attaquants d'obtenir des privilèges système via l'élévation de privilèges. Combiné à la vulnérabilité RCE (exécution de code à distance), un attaquant pourrait prendre le contrôle de l'ensemble du système Windows et causer de graves dommages.

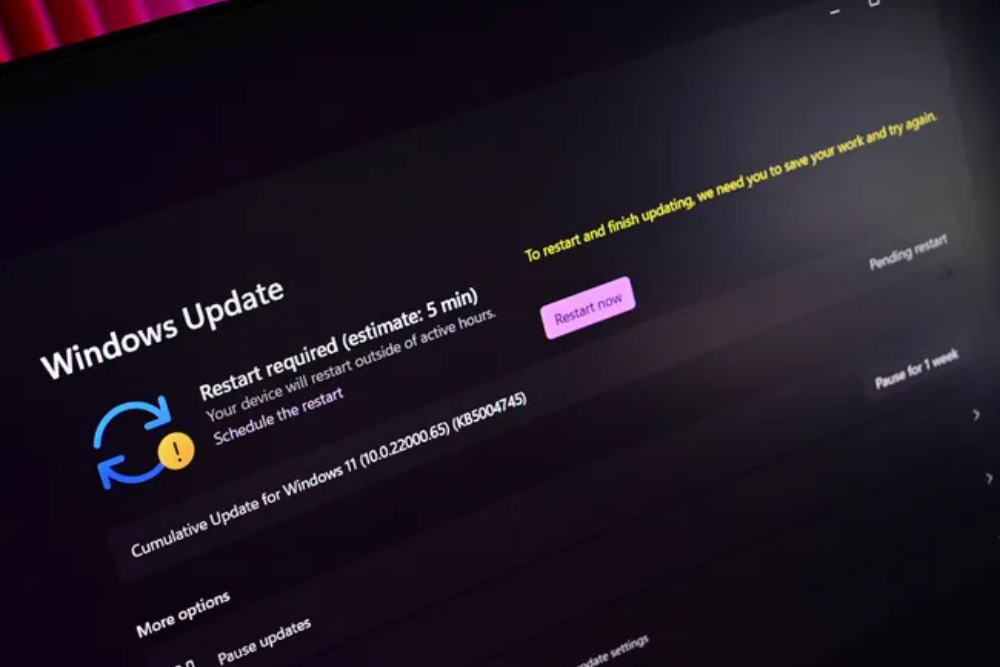

Les utilisateurs peuvent rechercher des mises à jour dans Windows Update

Microsoft a classé 16 vulnérabilités RCE dans Windows comme critiques, dont 9 vulnérabilités concernent le service Bureau à distance. L’une des vulnérabilités notables est CVE-2024-49112 qui apparaît dans le protocole LDAP (Lightweight Directory Access Protocol), permettant aux attaquants d’injecter du code sans que l’utilisateur ne se connecte. Microsoft recommande de déconnecter les contrôleurs de domaine vulnérables d’Internet pour atténuer le risque.

De plus, la vulnérabilité RCE CVE-2024-49117 dans Hyper-V est également considérée comme grave, permettant au code du système invité d'être exécuté sur le serveur avec un simple compte utilisateur.

Microsoft a également corrigé huit vulnérabilités de sécurité dans les produits Office, dont trois vulnérabilités RCE. L’une d’entre elles est CVE-2024-49065 qui peut être exploitée via l’aperçu d’Outlook pour joindre des fichiers. Bien que l’attaquant ne puisse pas accéder aux données de l’utilisateur, il peut empêcher l’accès aux données.

Quant à CVE-2024-49063, il s’agit de la première vulnérabilité de sécurité dans le domaine de l’intelligence artificielle (IA) découverte dans le projet de recherche Muzic. Cette vulnérabilité permet à un attaquant de développer du code malveillant qui sera exécuté lorsque le flux de données sera converti en objet.

Le prochain patch devrait être publié par Microsoft le 14 janvier 2025. Il est conseillé aux utilisateurs de mettre à jour régulièrement leurs systèmes d’exploitation et d’utiliser des logiciels antivirus et des services VPN réputés pour protéger leurs appareils.

Source : https://thanhnien.vn/nguoi-dung-windows-11-va-10-can-cap-nhat-he-thong-ngay-185241211232116543.htm

Comment (0)