Forte augmentation des campagnes d'attaques ciblées

Les attaques ciblées - APT sur des systèmes d'information importants avec beaucoup de données et une grande influence, ont été et sont l'une des tendances d'attaque choisies par de nombreux groupes de hackers. Cette tendance se renforce dans le contexte où de nombreuses organisations et entreprises déplacent leurs opérations vers l’environnement numérique, avec des actifs de données de plus en plus importants.

En fait, la situation de la cybersécurité dans le monde et au Vietnam au cours des premiers mois de cette année a clairement démontré la tendance croissante des attaques ciblées sur les systèmes d'unités opérant dans des secteurs clés tels que l'énergie, les télécommunications, etc. Plus précisément, au Vietnam, au premier semestre 2024, des attaques ciblées utilisant des ransomwares sur les systèmes de VNDIRECT, PVOIL, etc. ont provoqué des perturbations dans les opérations et des dommages matériels et d'image à ces entreprises ainsi qu'aux activités visant à assurer la cybersécurité nationale.

Dans des informations récemment partagées, le Centre national de surveillance de la cybersécurité - NCSC, relevant du Département de la sécurité de l'information, a déclaré que récemment, l'unité a enregistré des informations liées à des campagnes de cyberattaques qui utilisent intentionnellement des logiciels malveillants complexes et des techniques d'attaque sophistiquées pour pénétrer les systèmes d'information importants des organisations et des entreprises, avec pour objectif principal des cyberattaques, le vol d'informations et le sabotage du système.

Dans l'avertissement du 11 septembre envoyé aux unités spécialisées en informatique et en sécurité de l'information des ministères, des branches et des localités ; sociétés, entreprises publiques, entreprises fournissant des services de télécommunications, d'Internet et de plateformes numériques, ainsi que des organisations financières et bancaires, le Département de la sécurité de l'information a fourni des informations détaillées sur les campagnes d'attaques APT menées par trois groupes d'attaque : Mallox Ransomware, Lazarus et Stately Taurus (également connu sous le nom de Mustang Panda).

Plus précisément, en plus de synthétiser et d'analyser les comportements d'attaque des groupes d'attaque dans 3 campagnes d'attaque ciblées ciblant des systèmes d'information importants, notamment : la campagne d'attaque liée au ransomware Mallox, la campagne du groupe Lazarus utilisant des applications Windows se faisant passer pour des plateformes de vidéoconférence pour diffuser de nombreux types de logiciels malveillants et la campagne du groupe Stately Taurus exploitant VSCode pour attaquer des organisations en Asie, le Département de la sécurité de l'information a également fourni des indicateurs de cyberattaque - IoC afin que les agences, les organisations et les entreprises de tout le pays puissent examiner et détecter les premiers risques de cyberattaques.

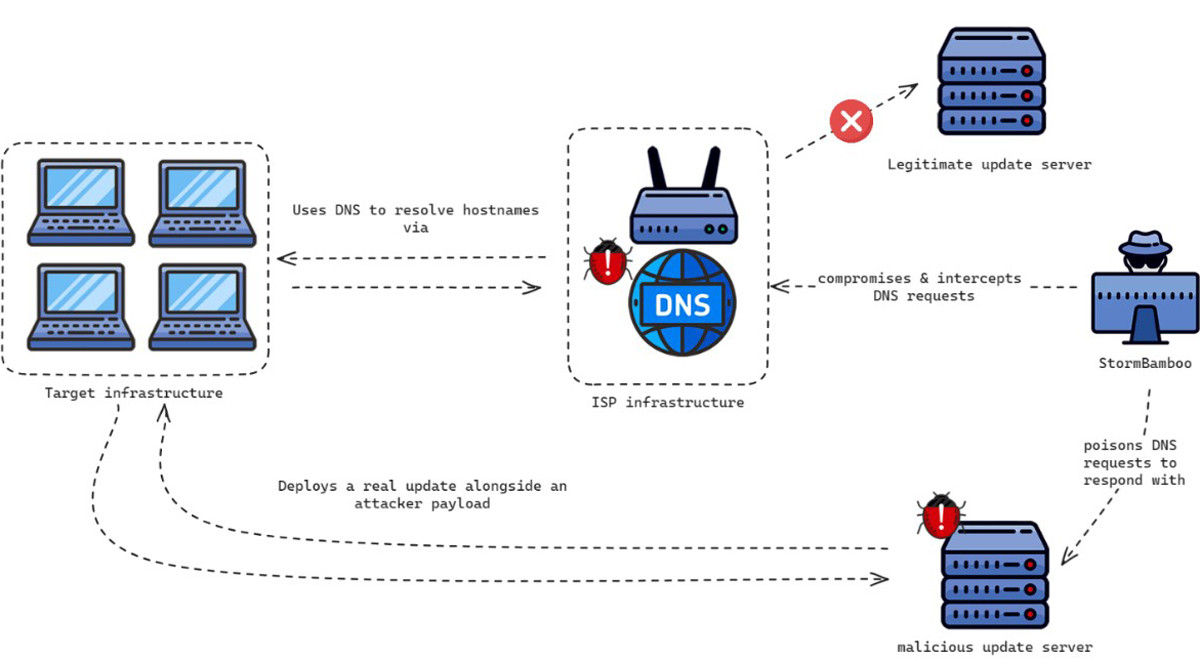

Juste avant cela, en août 2024, le Département de la sécurité de l'information a également émis en continu des avertissements concernant d'autres campagnes d'attaques ciblées dangereuses telles que : La campagne utilisant la technique « AppDomainManager Injection » pour propager des logiciels malveillants, identifiée comme liée au groupe APT 41 et affectant des organisations de la région Asie-Pacifique, y compris le Vietnam ; Une campagne de cyberattaque menée par le groupe APT StormBamboo, ciblant les fournisseurs d'accès Internet, dans le but de déployer des logiciels malveillants sur les systèmes macOS et Windows des utilisateurs pour prendre le contrôle et voler des informations importantes ; La campagne de cyberattaque a été menée par le groupe d'attaque APT MirrorFace, les « cibles » étant des institutions financières, des instituts de recherche et des fabricants...

Les informations sur les groupes d'attaque ciblés ciblant les grandes organisations et entreprises au Vietnam sont également un contenu sur lequel Viettel Cyber Security se concentre sur l'analyse et le partage dans le rapport sur la situation de la sécurité de l'information au Vietnam au premier semestre de cette année.

Plus précisément, l'analyse des experts en cybersécurité de Viettel montre qu'au cours du premier semestre 2024, les groupes d'attaque APT ont mis à niveau les outils et les logiciels malveillants utilisés dans les campagnes d'attaque. En conséquence, la principale méthode d’attaque des groupes APT consiste à utiliser de faux documents et logiciels pour inciter les utilisateurs à exécuter du code malveillant ; et la technique populaire utilisée par de nombreux groupes est le DLL-Sideloading, qui profite de fichiers exécutables propres pour charger des DLL malveillantes ou via des vulnérabilités de sécurité CVE.

Les groupes APT évalués par le système technique de Viettel Cyber Security comme ayant un impact majeur sur les entreprises et les organisations au Vietnam au cours des premiers mois de 2024 comprennent : Mustang Panda, Lazarus, Kimsuky, SharpPanda, APT32, APT 28, APT27.

Mesures visant à prévenir les risques précoces d'attaque du système par APT

Dans les avertissements concernant les campagnes d'attaques ciblées APT, le Département de la sécurité de l'information recommande aux agences, organisations et entreprises de procéder à des inspections et des examens des systèmes d'information utilisés qui pourraient être affectés par la campagne d'attaque. Parallèlement, surveillez de manière proactive les informations liées aux campagnes de cyberattaques pour agir rapidement et éviter le risque d’être attaqué.

Dans le même temps, il est également recommandé aux unités de renforcer la surveillance et d’élaborer des plans d’intervention lorsqu’elles détectent des signes d’exploitation et de cyberattaques ; Surveillez régulièrement les canaux d’alerte des autorités et des grandes organisations de sécurité de l’information pour détecter rapidement les risques de cyberattaque.

Dans le contexte des cyberattaques, y compris les attaques ciblées, en constante augmentation à l'échelle mondiale et au Vietnam, les experts en sécurité de l'information ont également recommandé aux organisations et entreprises nationales un certain nombre de mesures sur lesquelles se concentrer pour minimiser les risques et maintenir la production continue et les activités commerciales.

C'est-à-dire : Révision des processus, des systèmes de gestion des données clients, des données internes ; Analyser de manière proactive le système à la recherche de signes d’intrusion, détecter et réagir rapidement aux groupes d’attaque ciblés ; Examiner et mettre à niveau les versions des logiciels et des applications contenant des vulnérabilités de sécurité ayant de graves conséquences...

Source : https://vietnamnet.vn/lien-tiep-xuat-hien-chien-dich-tan-cong-apt-nham-vao-to-chuc-doanh-nghiep-viet-2323445.html

![[Photo] Le moment où Harry Kane a soulevé le trophée de la Bundesliga pour la première fois](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/11/68e4a433c079457b9e84dd4b9fa694fe)

![[Photo] Le président de l'Assemblée nationale travaille avec les dirigeants de la ville de Can Tho, des provinces de Hau Giang et de Soc Trang](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/11/c40b0aead4bd43c8ba1f48d2de40720e)

![[Photo] Le Premier ministre Pham Minh Chinh préside la quatrième réunion du Comité de pilotage pour l'élimination des logements temporaires et délabrés](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/11/e64c18fd03984747ba213053c9bf5c5a)

Comment (0)