Muchos usuarios de aplicaciones de teclado chino en teléfonos inteligentes corren el riesgo de que su información personal quede expuesta debido a graves vulnerabilidades de cifrado.

Recientemente, los investigadores descubrieron graves vulnerabilidades criptográficas en el software de entrada de pinyin basado en la nube de ocho empresas. Si bien no hay evidencia de que se estén explotando las vulnerabilidades, una serie de incidentes anteriores hacen que éste sea un problema potencialmente grave.

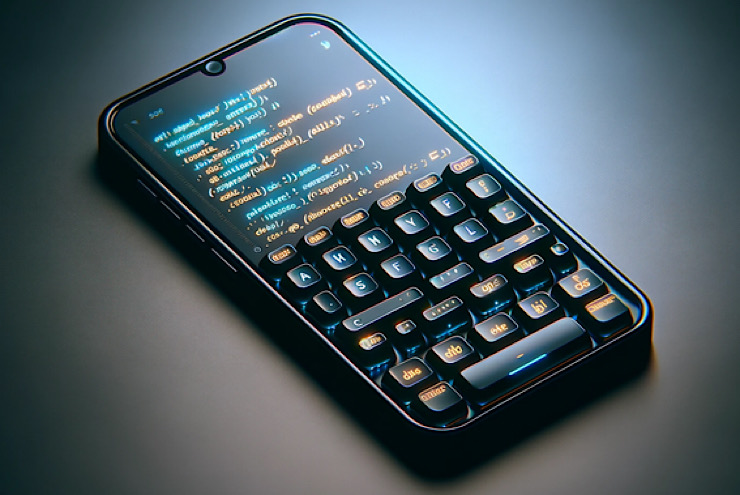

Muchos teclados chinos tienen agujeros de seguridad peligrosos

CAPTURA DE PANTALLA DE THEHACKERNEWS

La vulnerabilidad podría permitir a los piratas informáticos monitorear todo lo que los usuarios escriben, incluidas contraseñas, mensajes e información financiera. Las aplicaciones afectadas incluyen Baidu Pinyin, Tencent QQ Pinyin, iFlytek IME, Samsung Keyboard, Xiaomi (que usa teclados de Baidu, iFlytek y Sogou), OPPO, Vivo y Honor.

Sin embargo, se dice que las aplicaciones de iOS y Huawei están a salvo de esta vulnerabilidad.

Según los investigadores, los atacantes pueden explotar estas vulnerabilidades para robar datos de los usuarios fácilmente. Pueden utilizar la información robada para cometer fraudes, robos de identidad y otros ataques cibernéticos.

Esta no es la primera vez que se descubre que las aplicaciones de teclado chinas tienen vulnerabilidades de seguridad. En 2018, los investigadores descubrieron que varias aplicaciones de teclado populares recopilaban datos de los usuarios sin su consentimiento. Estos datos se venden luego a corredores de datos y se utilizan con fines publicitarios.

A continuación se ofrecen algunos consejos para protegerse de las vulnerabilidades de seguridad en las aplicaciones de teclado virtual:

- Actualice su aplicación de teclado a la última versión inmediatamente.

- Utilice contraseñas fuertes y únicas para cada cuenta.

- Tenga cuidado al visitar sitios web y enlaces no confiables.

- Desactive el uso compartido de datos en la configuración de la aplicación de teclado.

[anuncio_2]

Enlace de origen

![[Foto] El presidente Luong Cuong se reúne con el primer ministro de Laos, Sonexay Siphandone](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/25/3d70fe28a71c4031b03cd141cb1ed3b1)

![[Foto] Ciudad Ho Chi Minh da la bienvenida a un aumento repentino de turistas](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/25/dd8c289579e64fccb12c1a50b1f59971)

![[Foto] Liberación del archipiélago de Truong Sa: una hazaña estratégica para liberar el Sur y unificar el país.](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/25/d5d3f0607a6a4156807161f0f7f92362)

Kommentar (0)