Sicherheitsforscher haben kürzlich eine schwerwiegende Sicherheitslücke im oben genannten TP-Link-Router entdeckt, die es Hackern ermöglicht, das Gerät vollständig zu kompromittieren. Die Sicherheitslücke mit der Bezeichnung CVE-2024-5035 weist im Common Vulnerability Scoring System (CVSS) den höchstmöglichen Schweregrad (10) auf. Schwachstellen mit einem Score von 10 sind äußerst selten, die meisten kritischen Fehler erreichen maximal einen Score von 9,8.

Sicherheitslücke im Archer C5400X-Router wird als „absoluter“ Schweregrad eingestuft

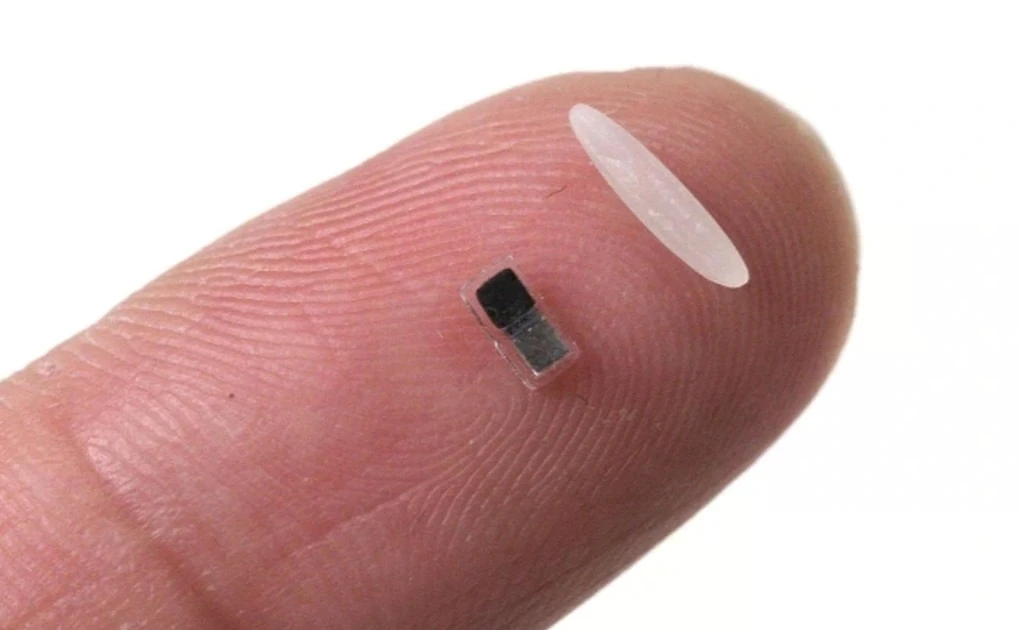

Das Problem bei TP-Link-Routern liegt in einem Netzwerkdienst namens „rftest“, den der Router auf den TCP-Ports 8888, 8889 und 8890 bereitstellt. Durch Ausnutzen dieses Dienstes kann ein nicht authentifizierter Angreifer schädliche Befehle einschleusen und sich volle Rechte zur Remotecodeausführung auf dem anfälligen Gerät verschaffen.

Das erste Unternehmen, das die Schwachstelle entdeckte, ONEKEY (Deutschland), erklärte: „Durch die erfolgreiche Ausnutzung dieser Schwachstelle könnten nicht authentifizierte Remote-Angreifer mit erhöhten Berechtigungen beliebige Befehle auf dem Gerät ausführen.“ Es ist ein Albtraumszenario für Gamer und alle anderen, die den oben genannten TP-Link-Router verwenden. Theoretisch könnte ein geschickter Hacker Schadsoftware einschleusen oder sogar den Router kompromittieren, um weitere Angriffe auf das Netzwerk des Opfers zu starten.

Laut den Forschern von ONEKEY erlaubt „rftest“ zwar nur Befehle zur drahtlosen Konfiguration, die mit „wl“ oder „nvram get“ beginnen, diese können jedoch leicht umgangen werden. Durch einfaches Einfügen von Standard-Shell-Befehlen wie „wl;id;“ (oder andere Zeichen als Semikolons wie Bindestriche oder Et-Zeichen) stellten sie fest, dass Kriminelle auf dem kompromittierten Router praktisch jeden beliebigen Code ausführen konnten.

ONEKEY vermutet, dass TP-Link diese „rftest“-API möglicherweise überstürzt herausgebracht hat, ohne sie ausreichend abzusichern, was zu der Sicherheitslücke bei der Remotecodeausführung geführt hat. Diese Sicherheitslücke betrifft alle Firmware-Versionen des Archer C5400X bis 1.1.1.6. TP-Link hat jetzt die Firmware 1.1.1.7 veröffentlicht, um diese Sicherheitslücke zu schließen.

Wenn Sie also einen dieser Router zu Hause haben, melden Sie sich auf der Router-Admin-Seite an und suchen Sie nach Updates. Alternativ können Sie die Firmware 1.1.1.7 manuell von der TP-Link-Supportseite herunterladen und installieren.

[Anzeige_2]

Quelle: https://thanhnien.vn/phat-hien-lo-hong-nghiem-trong-tren-router-tp-link-185240531134014361.htm

![[Foto] Besondere Reliquien im Vietnam Military History Museum im Zusammenhang mit dem heldenhaften 30. April](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/3/a49d65b17b804e398de42bc2caba8368)

![[Foto] Moment der Liebe: Die Menschen in Myanmar danken den vietnamesischen Soldaten](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/3/9b2e07196eb14aa5aacb1bc9e067ae6f)

![[Foto] Generalsekretär To Lam empfängt den japanischen Botschafter in Vietnam, Ito Naoki](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/3/3a5d233bc09d4928ac9bfed97674be98)

![[Foto] Premierminister Pham Minh Chinh leitet die Sitzung, nachdem die USA gegenseitige Zölle angekündigt haben](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/3/ee90a2786c0a45d7868de039cef4a712)

Kommentar (0)