Laut The Hacker News wurden bis zu 9.000 Websites durch eine kürzlich bekannt gewordene Sicherheitslücke im Plug-In „tagDiv Composer“ auf der WordPress-Plattform kompromittiert. Dieser Fehler ermöglicht es Hackern, ohne Authentifizierung schädlichen Code in den Quellcode einer Webanwendung einzufügen.

Dies ist nicht das erste Mal, dass die Balada Injector-Gruppe Schwachstellen in TagDiv-Themen ins Visier genommen hat, sagten Sicherheitsforscher von Sucuri. Die größte Malware-Infektion ereignete sich im Sommer 2017, als Hacker zwei beliebte WordPress-Themes, Newspaper und Newsmag, aktiv ausnutzten.

Balada Injector ist eine groß angelegte Operation, die erstmals im Dezember 2022 von Doctor Web entdeckt wurde. Dabei nutzte die Gruppe mehrere Schwachstellen in WordPress-Plugins aus, um Hintertüren auf kompromittierten Systemen zu implementieren.

Viele Hackergruppen versuchen, WordPress-Websites mit Malware zu infizieren

Der Hauptzweck dieser Aktivitäten besteht darin, Benutzer, die die kompromittierte Website besuchen, auf gefälschte technische Supportseiten, Lotteriegewinne und Betrugsnachrichten umzuleiten. Seit 2017 waren über 1 Million Websites vom Balada Injector betroffen.

Bei den wichtigsten Operationen ging es darum, die Sicherheitslücke CVE-2023-3169 auszunutzen, um Schadcode einzuschleusen und sich Zugriff auf Websites zu verschaffen, indem Hintertüren installiert, schädliche Plug-Ins hinzugefügt und Administratoren zur Kontrolle der Website geschaffen wurden.

Sucuri beschreibt dies als einen der komplexeren Angriffe, der von einem automatisierten Programm ausgeführt wird, das den Plugin-Installationsprozess aus einem ZIP-Archiv nachahmt und aktiviert. Bei den Ende September 2023 beobachteten Angriffswellen wurde durch zufällige Code-Injektion Schadsoftware von Remote-Servern heruntergeladen und gestartet, um das Plugin wp-zexit auf den Ziel-WordPress-Websites zu installieren.

[Anzeige_2]

Quellenlink

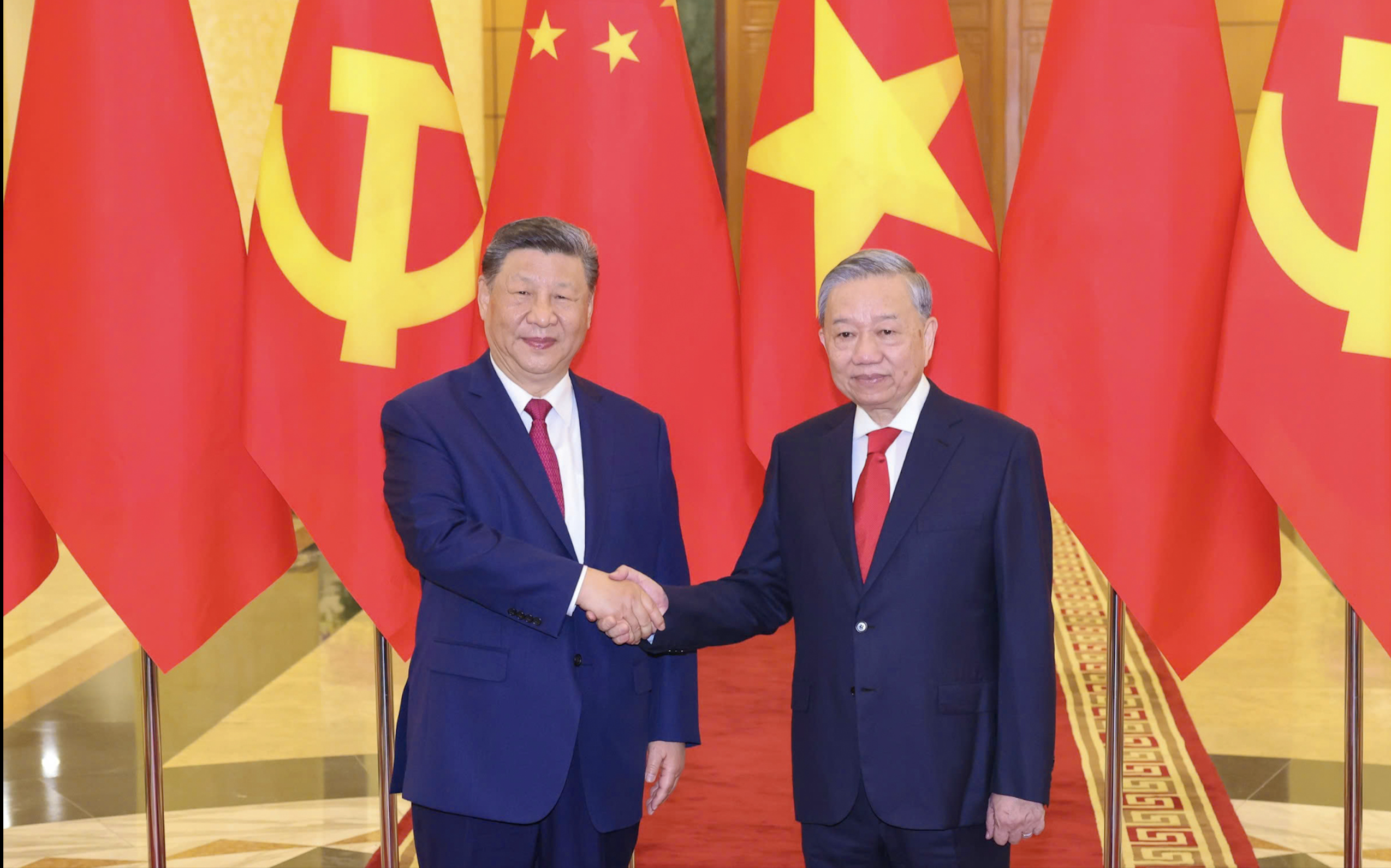

![[Foto] Generalsekretär To Lam führt Gespräche mit dem Generalsekretär und Präsidenten Chinas Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/b3d07714dc6b4831833b48e0385d75c1)

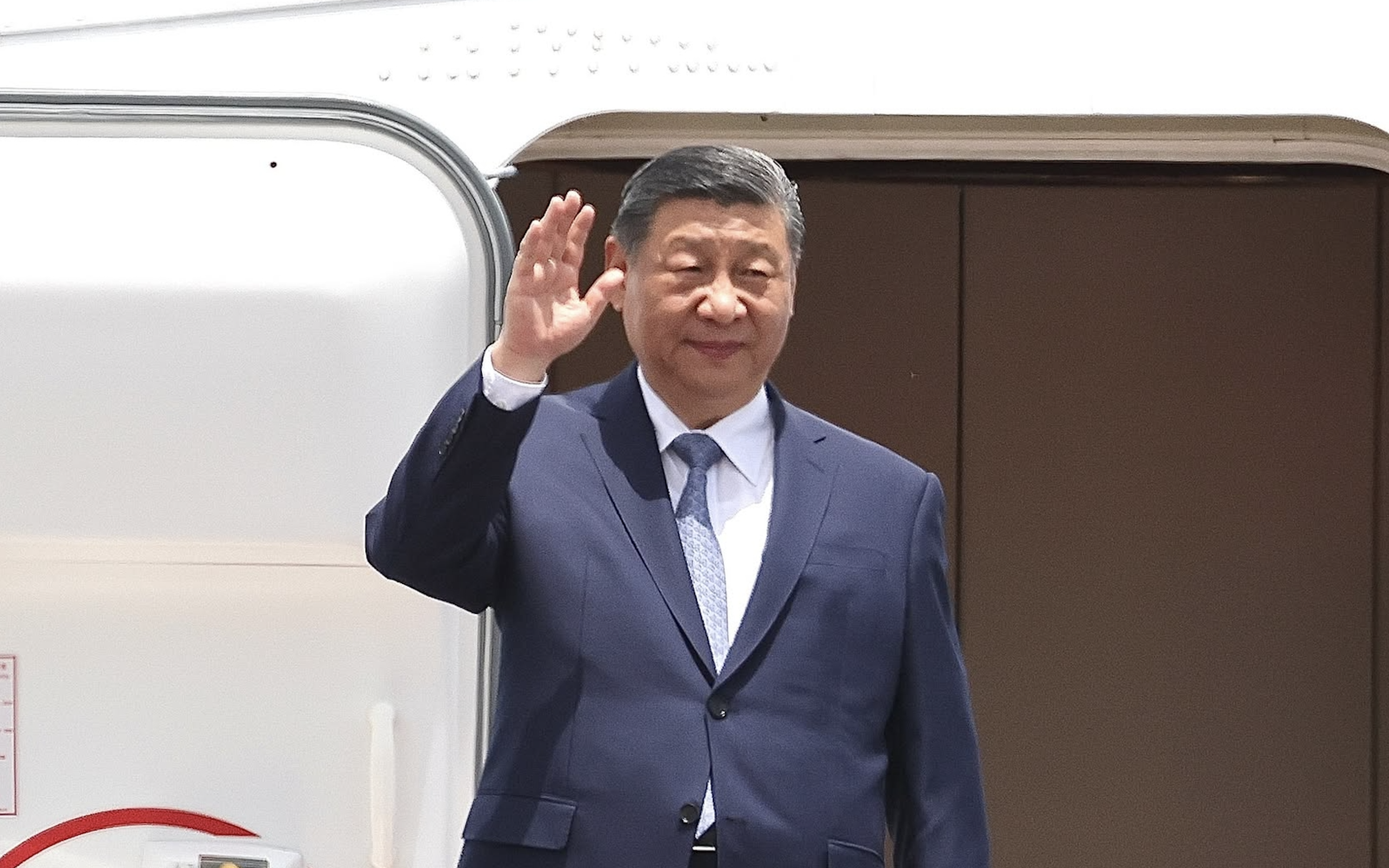

![[Foto] Empfang zur Begrüßung des Generalsekretärs und Präsidenten Chinas Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/9afa04a20e6441ca971f6f6b0c904ec2)

![[Foto] Der Vorsitzende der Nationalversammlung, Tran Thanh Man, trifft sich mit dem Generalsekretär und Präsidenten Chinas Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/4e8fab54da744230b54598eff0070485)

![[Foto] Premierminister Pham Minh Chinh trifft sich mit dem Generalsekretär und Präsidenten Chinas Xi Jinping](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/893f1141468a49e29fb42607a670b174)

Kommentar (0)