ตามรายงานของ The Hacker News การโจมตีทางไซเบอร์ที่กำหนดเป้าหมายไปที่บัญชี Meta Business และ Facebook กลายเป็นเรื่องปกติมากขึ้นในช่วงปีที่ผ่านมา โดยต้องขอบคุณมัลแวร์ Ducktail และ NodeStealer ซึ่งถูกใช้โจมตีธุรกิจและบุคคลที่ใช้งาน Facebook ในบรรดาวิธีการที่ผู้ก่ออาชญากรรมทางไซเบอร์ใช้ วิศวกรรมสังคมมีบทบาทสำคัญ

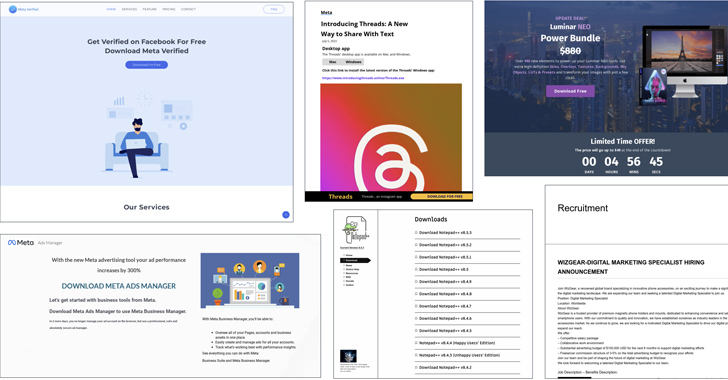

เหยื่อสามารถเข้าถึงได้ผ่านแพลตฟอร์มต่างๆ เช่น Facebook, LinkedIn, WhatsApp และเว็บพอร์ทัลหางานอิสระ กลไกการจำหน่ายที่ทราบกันอีกอย่างหนึ่ง คือ การวางยาพิษในเครื่องมือค้นหา เพื่อล่อให้ผู้ใช้ดาวน์โหลดเวอร์ชันปลอมของ CapCut, Notepad++, ChatGPT, Google Bard และ Meta Threads... ซึ่งเป็นเวอร์ชันที่อาชญากรไซเบอร์สร้างขึ้นด้วยจุดประสงค์เพื่อติดตั้งมัลแวร์บนคอมพิวเตอร์ของเหยื่อ

กลุ่มอาชญากรทางไซเบอร์มักใช้บริการย่อ URL และ Telegram เพื่อสั่งการและควบคุม รวมถึงบริการคลาวด์ที่ถูกกฎหมายเช่น Trello, Discord, Dropbox, iCloud, OneDrive และ Mediafire เพื่อโฮสต์มัลแวร์

ผู้ที่อยู่เบื้องหลัง Ducktail ล่อเหยื่อด้วยแผนการตลาดและสร้างแบรนด์เพื่อเข้าถึงบัญชีของบุคคลและธุรกิจที่ดำเนินการบนแพลตฟอร์มธุรกิจของ Meta เป้าหมายที่เป็นไปได้คือโพสต์ปลอมบน Upwork และ Freelancer ผ่านโฆษณา Facebook หรือ LinkedIn InMail ซึ่งมีลิงก์ไปยังไฟล์อันตรายที่ปลอมตัวเป็นคำอธิบายงาน

นักวิจัยจาก Zscaler ThreatLabz กล่าวว่า Ducktail ขโมยคุกกี้จากเบราว์เซอร์เพื่อยึดบัญชีธุรกิจของ Facebook ผลประโยชน์จากการปฏิบัติการนี้ (บัญชีโซเชียลมีเดียที่ถูกแฮ็ก) จะถูกป้อนเข้าสู่ ระบบเศรษฐกิจ ใต้ดิน โดยมีราคากำหนดตามความเหมาะสม โดยทั่วไปอยู่ระหว่าง 15 ถึง 340 เหรียญสหรัฐ

การติดไวรัสหลายชุดที่สังเกตพบระหว่างเดือนกุมภาพันธ์ถึงมีนาคม พ.ศ. 2566 เกี่ยวข้องกับการใช้ทางลัดและไฟล์ PowerShell เพื่อดาวน์โหลดและเปิดใช้มัลแวร์ แสดงให้เห็นถึงวิวัฒนาการอย่างต่อเนื่องในกลวิธีของผู้โจมตี

กิจกรรมที่เป็นอันตรายเหล่านี้ยังได้รับการอัปเดตเพื่อรวบรวมข้อมูลส่วนบุคคลของผู้ใช้จาก X (เดิมคือ Twitter), TikTok Business และ Google Ads รวมถึงใช้คุกกี้ที่ขโมยมาจาก Facebook เพื่อสร้างโฆษณาฉ้อโกงในลักษณะอัตโนมัติ และเพิ่มสิทธิ์ในการดำเนินกิจกรรมที่เป็นอันตรายอื่นๆ

วิธีที่ใช้ในการเข้ายึดบัญชีของเหยื่อคือการเพิ่มที่อยู่อีเมลของแฮ็กเกอร์ในบัญชี จากนั้นเปลี่ยนรหัสผ่านและที่อยู่อีเมลของเหยื่อเพื่อล็อกไม่ให้ใช้บริการได้

บริษัทรักษาความปลอดภัย WithSecure กล่าวว่าฟีเจอร์ใหม่ที่พบในตัวอย่าง Ducktail ตั้งแต่เดือนกรกฎาคม 2023 คือ การใช้ RestartManager (RM) เพื่อฆ่ากระบวนการที่ล็อกฐานข้อมูลเบราว์เซอร์ มักพบคุณสมบัตินี้ในแรนซัมแวร์ เนื่องจากไฟล์ที่ใช้โดยกระบวนการหรือบริการไม่สามารถเข้ารหัสได้

โฆษณาปลอมบางรายการได้รับการออกแบบมาเพื่อหลอกเหยื่อให้ดาวน์โหลดและรันมัลแวร์บนคอมพิวเตอร์ของตน

นักวิจัยที่ Zscaler กล่าวว่าพวกเขาค้นพบการติดไวรัสจากบัญชี LinkedIn ที่ถูกบุกรุกซึ่งเป็นของผู้ใช้ที่ทำงานในด้านการตลาดดิจิทัล โดยบางคนมีการเชื่อมต่อมากกว่า 500 รายและมีผู้ติดตาม 1,000 ราย สิ่งนี้ช่วยอำนวยความสะดวกให้กับกระบวนการฉ้อโกงทางไซเบอร์

Ducktail ถูกกล่าวว่าเป็นมัลแวร์หนึ่งในหลายสายพันธุ์ที่อาชญากรไซเบอร์ชาวเวียดนามกำลังใช้ประโยชน์เพื่อดำเนินการหลอกลวง มีโคลน Ducktail ชื่อ Duckport ซึ่งดำเนินการขโมยข้อมูลร่วมกับการแฮ็กบัญชี Meta Business มาตั้งแต่ปลายเดือนมีนาคม 2023

กลยุทธ์ของผู้ก่ออาชญากรรมทางไซเบอร์ที่ใช้ Duckport ก็คือการล่อเหยื่อให้ไปที่เว็บไซต์ที่เกี่ยวข้องกับแบรนด์ที่พวกเขาแอบอ้าง จากนั้นเปลี่ยนเส้นทางเหยื่อไปดาวน์โหลดไฟล์ที่เป็นอันตรายจากบริการโฮสต์ไฟล์เช่น Dropbox Duckport ยังมีคุณสมบัติใหม่ๆ เพิ่มความสามารถในการขโมยข้อมูล แฮ็กบัญชี จับภาพหน้าจอ หรือใช้บริการจดบันทึกออนไลน์อย่างไม่เหมาะสม เพื่อแทนที่ Telegram ในการส่งคำสั่งไปยังเครื่องของเหยื่อ

นักวิจัยกล่าวว่าภัยคุกคามในเวียดนามมีการทับซ้อนกันสูงทั้งในด้านศักยภาพ โครงสร้างพื้นฐาน และเหยื่อ สิ่งนี้แสดงถึงความสัมพันธ์เชิงบวกระหว่างกลุ่มอาชญากร เครื่องมือ กลยุทธ์ เทคนิคที่ใช้ร่วมกัน... นี่เกือบจะเป็นระบบนิเวศน์ที่คล้ายคลึงกับโมเดล ransomware-as-a-service แต่เน้นไปที่แพลตฟอร์มโซเชียลมีเดียเช่น Facebook

ลิงค์ที่มา

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh เป็นประธานการประชุมเกี่ยวกับการพัฒนาวิทยาศาสตร์และเทคโนโลยี](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/17/ae80dd74c384439789b12013c738a045)

![[ภาพ] ผู้อ่านเข้าแถวเพื่อเข้าชมนิทรรศการภาพถ่ายและรับสิ่งพิมพ์พิเศษฉลองวันเกิดปีที่ 135 ของประธานาธิบดีโฮจิมินห์ที่หนังสือพิมพ์นานดาน](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/17/85b3197fc6bd43e6a9ee4db15101005b)

![[ภาพ] ผู้สมัครมากกว่า 17,000 คนเข้าร่วมการทดสอบประเมินความสามารถ SPT ประจำปี 2025 ของมหาวิทยาลัยการศึกษาแห่งชาติฮานอย](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/17/e538d9a1636c407cbb211b314e6303fd)

![[ภาพ] นักเรียนเกือบ 3,000 คน สะเทือนใจกับเรื่องราวเกี่ยวกับทหาร](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/17/21da57c8241e42438b423eaa37215e0e)

การแสดงความคิดเห็น (0)