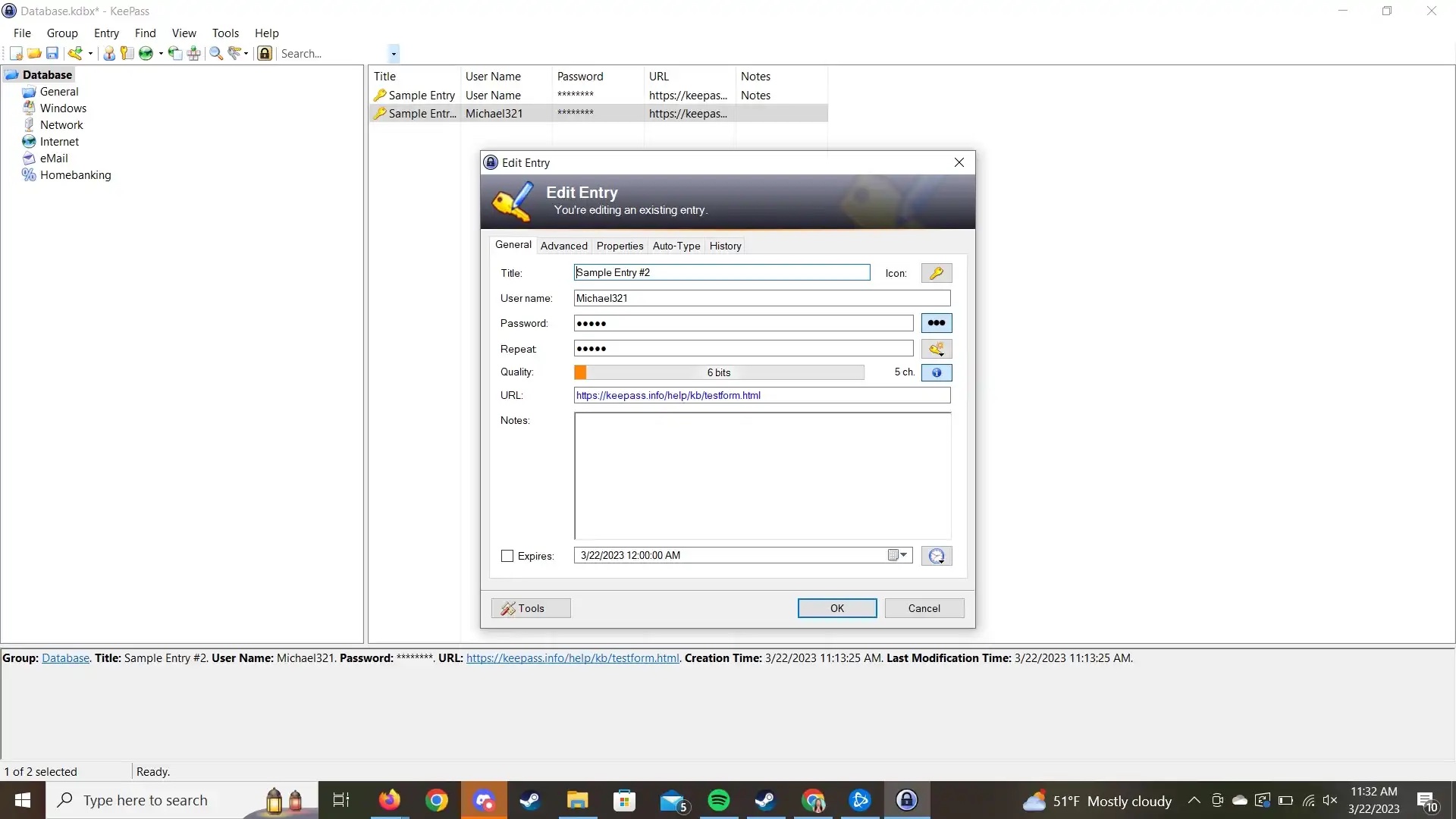

ตามรายงานของ Bleeping Computer ช่องโหว่การถ่ายโอนหน่วยความจำที่เพิ่งค้นพบใหม่ในแอปพลิเคชัน KeePass อาจทำให้ผู้โจมตีสามารถดึงรหัสผ่านหลักในรูปแบบข้อความธรรมดาได้ แม้ว่าฐานข้อมูลจะถูกล็อกหรือโปรแกรมถูกปิดอยู่ก็ตาม แพตช์สำคัญนี้จะไม่พร้อมใช้งานจนกว่าจะถึงเร็วที่สุดในช่วงต้นเดือนมิถุนายน

ช่องโหว่นี้ได้รับการรายงานโดยนักวิจัยด้านความปลอดภัยซึ่งได้เผยแพร่หลักฐานแนวคิดที่สามารถใช้ประโยชน์จากช่องโหว่นี้ได้สำเร็จ จากนั้นผู้โจมตีสามารถทำการขูดหน่วยความจำเพื่อรวบรวมรหัสผ่านหลักในรูปแบบข้อความธรรมดา แม้ว่าฐานข้อมูล KeePass จะปิดอยู่ โปรแกรมจะถูกล็อค หรือไม่ได้เปิดอยู่ก็ตาม เมื่อดึงข้อมูลจากหน่วยความจำ อักขระแรกหรือสองตัวของรหัสผ่านจะหายไป แต่ในขณะเดียวกันก็สามารถเดาสตริงทั้งหมดได้

ช่องโหว่นี้เขียนขึ้นสำหรับแพลตฟอร์ม Windows แต่ Linux และ macOS ก็มีความเสี่ยงเช่นเดียวกัน เนื่องจากปัญหาอยู่ใน KeePass และไม่มีอยู่ในระบบปฏิบัติการ เพื่อดำเนินการขุดรหัสผ่าน ผู้โจมตีจะต้องเข้าถึงคอมพิวเตอร์ระยะไกล (ได้มาจากมัลแวร์) หรือโดยตรงบนเครื่องของเหยื่อ

ตามที่ผู้เชี่ยวชาญด้านความปลอดภัยระบุ KeePass 2.x ทุกเวอร์ชันได้รับผลกระทบ แต่ KeePass 1.x, KeePassXC และ Strongbox ซึ่งเป็นโปรแกรมจัดการรหัสผ่านอื่นๆ ที่เข้ากันได้กับไฟล์ฐานข้อมูล KeePass จะไม่ได้รับผลกระทบ

การแก้ไขจะรวมอยู่ใน KeePass เวอร์ชัน 2.54 ซึ่งอาจเปิดตัวในช่วงต้นเดือนมิถุนายน

ข้อบกพร่องด้านความปลอดภัยใหม่ทำให้ KeePass มีความเสี่ยงเนื่องจากยังไม่มีแพตช์ออกมา

ปัจจุบันมี KeePass เวอร์ชันทดสอบที่ไม่เสถียรซึ่งมีการบรรเทาความเสี่ยงด้านความปลอดภัย แต่รายงานจาก Bleeping Computer ระบุว่านักวิจัยด้านความปลอดภัยไม่สามารถสร้างสถานการณ์การขโมยรหัสผ่านจากช่องโหว่นี้ได้

อย่างไรก็ตาม แม้ว่า KeePass จะได้รับการอัปเกรดเป็นเวอร์ชันคงที่แล้วก็ตาม แต่ยังคงสามารถดูรหัสผ่านในไฟล์หน่วยความจำของโปรแกรมได้ เพื่อการปกป้องที่สมบูรณ์แบบ ผู้ใช้จะต้องล้างข้อมูลคอมพิวเตอร์ทั้งหมดโดยการเขียนทับข้อมูลที่มีอยู่ จากนั้นจึงติดตั้งระบบปฏิบัติการใหม่

ผู้เชี่ยวชาญแนะนำว่าโปรแกรมป้องกันไวรัสที่ดีจะช่วยลดโอกาสดังกล่าวได้ และผู้ใช้ควรเปลี่ยนรหัสผ่านหลัก KeePass ทันทีที่มีเวอร์ชันอย่างเป็นทางการวางจำหน่าย

ลิงค์ที่มา

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh เป็นประธานการประชุมเรื่องการต่อต้านการลักลอบขนของ การฉ้อโกงการค้า และสินค้าลอกเลียนแบบ](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/14/6cd67667e99e4248b7d4f587fd21e37c)

การแสดงความคิดเห็น (0)