보안 전문가들은 이 맬웨어가 암호화 스크립트와 확산 방식 모두에서 훨씬 더 정교한 개선을 거쳤으며, 기존 보안 솔루션을 우회할 수 있다고 말합니다.

지난 2개월 동안 Bkav 전문가들은 베트남의 많은 기업으로부터 내부 네트워크의 모든 컴퓨터가 동시에 암호화되어 데이터를 저장할 수 없는 일반적인 상황에 대한 도움 요청을 지속적으로 받았습니다.

LockBit 3.0이 베트남에서 '폭발'을 일으키고 있습니다.

많은 사례에 대한 조사 및 분석 결과, 데이터 암호화의 범인은 LockBit 3.0, 즉 LockBit Black이라는 랜섬웨어인 것으로 나타났습니다. 이 랜섬웨어는 최근 국제경찰연합(영국 국가범죄수사국(NCA), 미국 연방수사국(FBI), 유럽연합 경찰청(유로폴) 포함)에 의해 파괴되었습니다.

LockBit Black은 이전 모델보다 더욱 정교한 개선 사항을 갖추고 있습니다. 이러한 악성코드는 내부 시스템의 Windows 도메인 관리 서버를 타겟으로 특별히 설계되었습니다. 바이러스는 침투 후 이러한 서버를 이용해 전체 시스템으로 계속 확산되어 보안 솔루션을 비활성화(안티바이러스, 방화벽 비활성화)하고 악성코드를 복사 및 실행합니다. 이런 식으로 바이러스는 이전처럼 각 시스템을 공격하지 않고도 내부 시스템의 모든 시스템을 동시에 암호화할 수 있습니다.

LockBit Black은 공격 방법과 대상 고객을 변경했을 뿐만 아니라, 더욱 위험한 데이터 암호화 시나리오도 가지고 있습니다. 이 바이러스는 실행 시 데이터를 직접 암호화하는 대신 권한 상승을 수행한 다음 UAC를 우회하고 마지막으로 피해자의 컴퓨터를 안전 모드(시스템과 일부 애플리케이션만 실행되는 모드)로 재부팅하고 이 모드에서 데이터 암호화를 수행합니다. 이런 방식으로 맬웨어는 기존의 보안 솔루션을 우회할 수 있습니다.

LockBit 및 기타 데이터 암호화 바이러스의 공격을 피하기 위해 Bkav 전문가들은 사용자와 시스템 관리자가 다음을 수행할 것을 권장합니다.

- 중요한 데이터는 정기적으로 백업하세요.

- 필요하지 않을 때는 인터넷의 내부 서비스 포트를 열지 마세요.

- 서비스를 인터넷에 공개하기 전에 보안을 평가하세요.

- 지속적인 보호를 위해 충분히 강력한 바이러스 백신 소프트웨어를 설치하세요.

[광고_2]

소스 링크

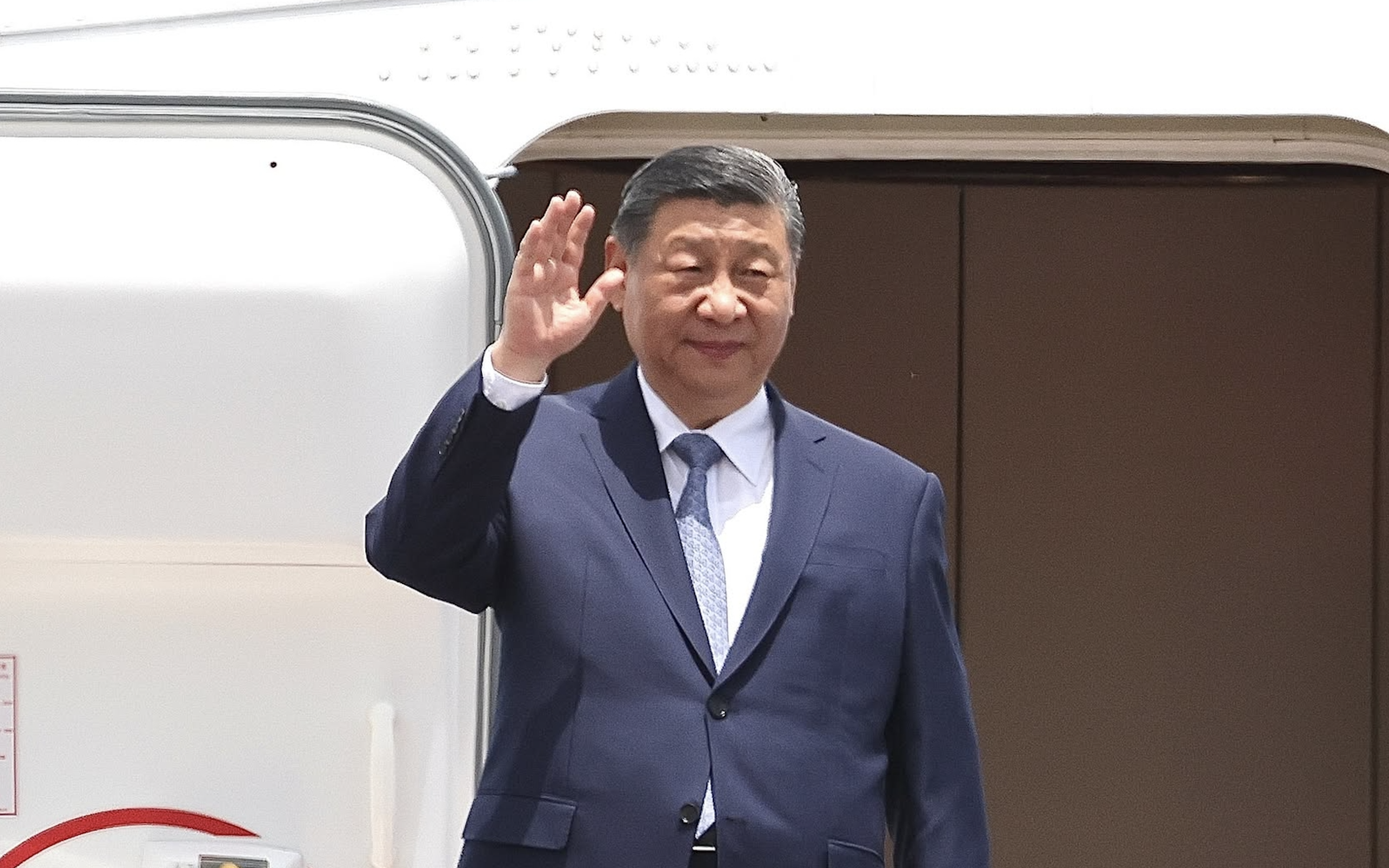

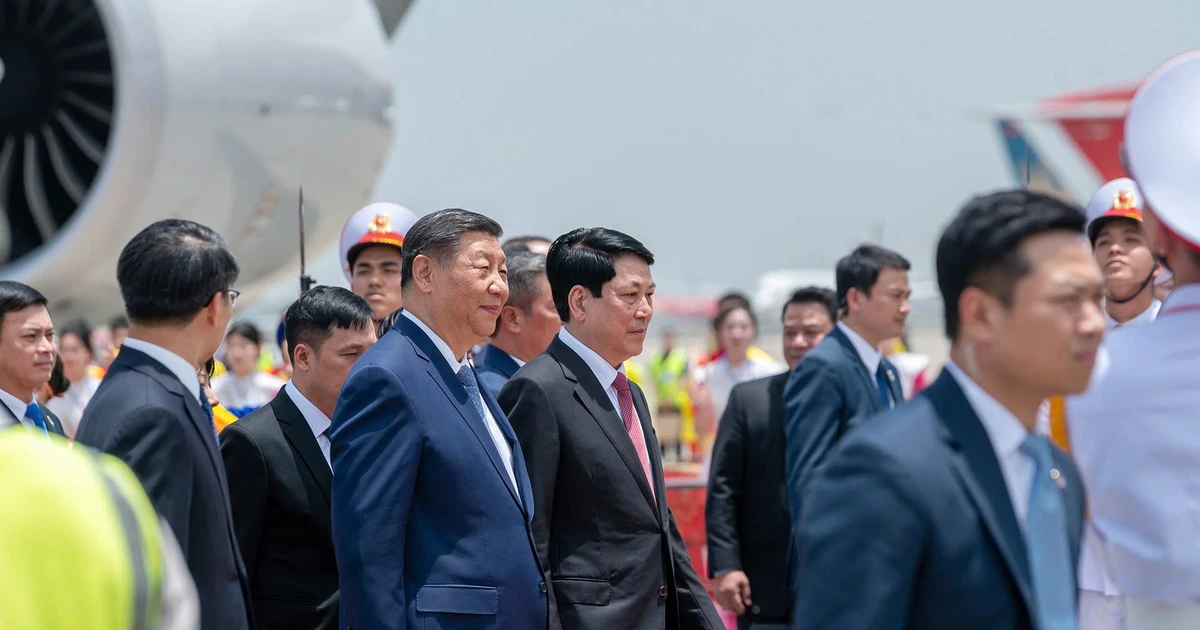

![[포토] 시진핑 중국 국가주석 겸 총서기, 하노이 도착…베트남 국빈방문 시작](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/9e05688222c3405cb096618cb152bfd1)

![[사진] 토 램 사무총장이 제18호 NQ/TW 결의안 이행 검토를 위한 제3차 회의를 주재하고 있다.](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/10f646e55e8e4f3b8c9ae2e35705481d)

댓글 (0)