새로운 형태의 피싱 공격이 증가하고 있습니다.

2단계 인증은 사이버 보안의 표준 보안 기능이 되었습니다. 이 양식을 사용하려면 사용자는 일반적으로 문자 메시지, 이메일 또는 인증 앱을 통해 전송되는 일회용 비밀번호(OTP)인 두 번째 인증 단계를 통해 신원을 확인해야 합니다.

이러한 추가 보안 계층은 비밀번호가 도난당한 경우에도 사용자 계정을 보호하기 위한 것입니다. 그러나 사기꾼들은 정교한 수법을 사용해 사용자를 속여 OTP를 공개하게 하고, OTP 봇을 통해 2FA 보호를 우회했습니다.

OTP 봇은 사기꾼이 소셜 엔지니어링 공격을 통해 OTP 코드를 가로채는 데 사용하는 정교한 도구입니다. 공격자는 피싱이나 데이터 취약점을 악용하여 정보를 훔치는 등의 방법을 사용하여 피해자의 로그인 자격 증명을 훔치려고 하는 경우가 많습니다.

그런 다음 피해자의 계정에 로그인하여 피해자의 휴대전화로 OTP 코드를 전송합니다. 다음으로, OTP 봇은 신뢰할 수 있는 조직의 직원인 척하여 피해자에게 자동으로 전화를 걸어, 미리 프로그래밍된 대화 스크립트를 사용하여 피해자에게 OTP 코드를 공개하도록 설득합니다. 마지막으로 공격자는 봇을 통해 OTP 코드를 받고 이를 사용하여 피해자의 계정에 무단으로 접근합니다.

사기꾼은 피해자가 문자 메시지보다 음성 통화에 더 빨리 반응하기 때문에 음성 통화를 선호합니다. 따라서 OTP 봇은 통화에서 사람의 톤과 긴박감을 흉내내어 신뢰감과 설득력을 조성합니다.

OTP 봇을 사용하려면 사기꾼은 먼저 피해자의 로그인 자격 증명을 훔쳐야 합니다. 이들은 종종 은행, 이메일 서비스 또는 기타 온라인 계정의 합법적인 로그인 페이지와 똑같이 보이도록 설계된 피싱 웹사이트를 사용합니다. 피해자가 사용자 이름과 비밀번호를 입력하면 사기꾼은 자동으로 이 정보를 즉시(실시간으로) 수집합니다.

카스퍼스키 통계에 따르면, 2024년 3월 1일부터 5월 31일까지 카스퍼스키의 보안 솔루션은 은행을 표적으로 삼는 피싱 툴킷으로 생성된 웹사이트 방문 653,088건을 차단했습니다.

이러한 웹사이트에서 도난당한 데이터는 종종 OTP 봇 공격에 사용됩니다. 같은 기간 동안 사이버 보안 회사는 2단계 인증을 실시간으로 우회하도록 설계된 툴킷을 사용하여 만들어진 피싱 웹사이트 4,721개를 감지했습니다.

해결책

2FA는 중요한 보안 조치이기는 하지만, 모든 문제를 해결해 주는 것은 아닙니다. 이러한 정교한 사기로부터 사용자를 보호하기 위해 사이버 보안 전문가들은 다음을 권장합니다.

- 의심스러운 이메일 메시지의 링크를 클릭하지 마세요. 사용자가 어떤 조직의 계정에 로그인해야 하는 경우, 정확한 웹사이트 주소를 입력하거나 북마크를 사용하세요.

- 웹사이트 주소가 정확하고 오타가 없는지 확인하세요. Whois 도구를 사용하여 웹사이트 등록 정보를 확인할 수 있습니다. 해당 웹사이트가 최근에 등록된 경우, 사기 사이트일 가능성이 높습니다.

- 전화로 OTP 코드를 알려주지 마세요. 통화자가 아무리 설득력 있게 말하더라도요. 은행이나 기타 평판이 좋은 기관에서는 사용자의 신원을 확인하기 위해 전화로 OTP 코드를 읽거나 입력하도록 요구하지 않습니다.

[광고_2]

출처: https://laodong.vn/cong-nghe/canh-bao-ve-cac-hinh-thuc-tan-cong-gia-mao-de-vuot-xac-thuc-2-yeu-to-1351735.ldo

![[사진] 팜민친 총리, 타이빈·남딘 고속도로 건설 착수](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/12/52d98584ccea4c8dbf7c7f7484433af5)

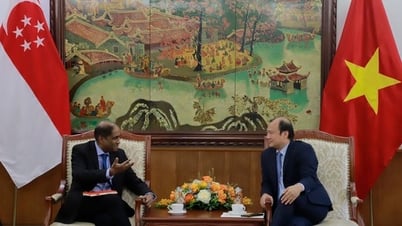

![[사진] 팜 민 찐 총리, 스웨덴 국제개발협력·대외무역부 장관 접견](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/12/ae50d0bb57584fd1bbe1cd77d9ad6d97)

![[사진] 팜민친 총리, 타이빈성 당위원회 상임위원회와 협력](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/12/f514ab990c544e05a446f77bba59c7d1)

댓글 (0)