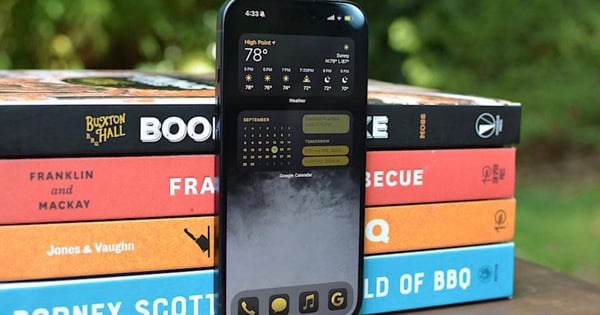

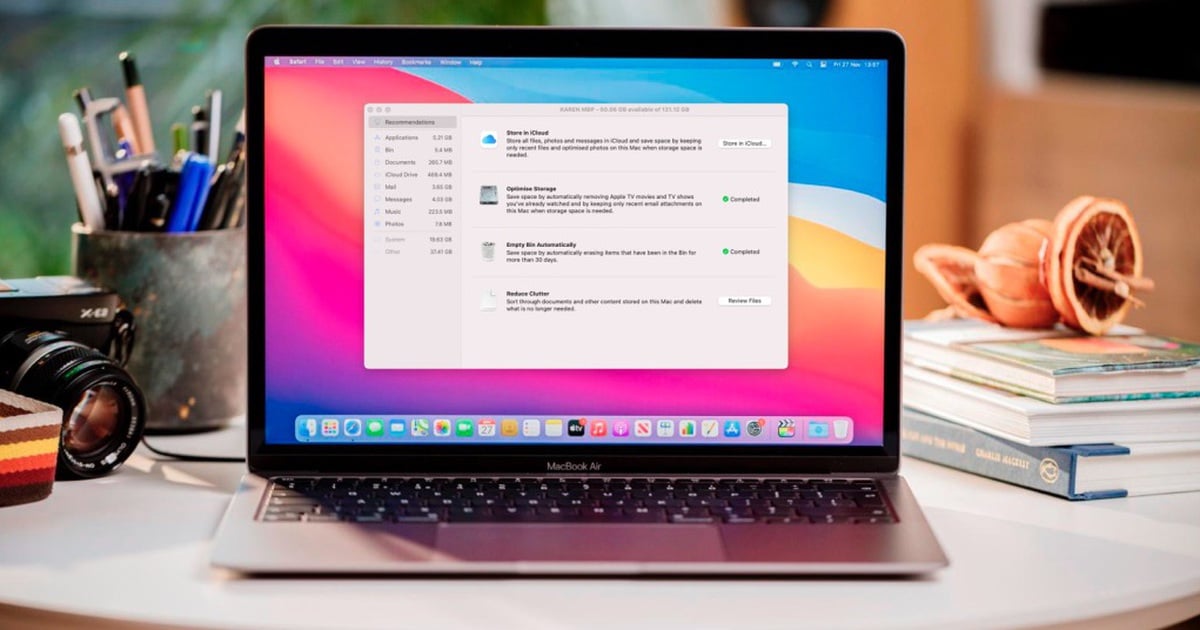

ការអភិវឌ្ឍន៍បញ្ញាសិប្បនិមិត្ត (AI) បានធ្វើឱ្យការវាយប្រហារតាមអ៊ីនធឺណិតកាន់តែមានភាពស្មុគ្រស្មាញ ដោយប្រែក្លាយ ransomware ទៅជាសេវាកម្មសម្រាប់ឧក្រិដ្ឋជនតាមអ៊ីនធឺណិត។ ការគម្រាមកំហែងថ្មីក៏បានលេចឡើងផងដែរ ដោយផ្តោតលើប្រព័ន្ធប្រតិបត្តិការ iOS តាមរយៈ Operation Triangulation 2024។

នៅពេលដែលការគំរាមកំហែងផ្នែកសន្តិសុខតាមអ៊ីនធឺណិតនៅតែបន្តវិវត្ត ដោយមានអ្នកវាយប្រហារ បច្ចេកវិទ្យា និងការគំរាមកំហែងថ្មីៗកើតឡើង អង្គការ និងសហគមន៍ប្រឈមមុខនឹងទិដ្ឋភាពមិនច្បាស់លាស់។ សូម្បីតែការបើកអ៊ីមែលណាមួយក៏អាចបង្កហានិភ័យមិនអាចទាយទុកមុនបានដែរ។

យោងតាមរបាយការណ៍របស់ Kaspersky's Incident Response Analyst Report 2023, 75% នៃការវាយប្រហារតាមអ៊ីនធឺណេតប្រើប្រាស់ភាពងាយរងគ្រោះនៅក្នុង Microsoft Office ។ នៅក្នុងលក្ខខណ្ឌនៃវិធីសាស្ត្រវាយប្រហារ 42.3% បានកំណត់គោលដៅកម្មវិធីឥតគិតថ្លៃដែលមាននៅលើអ៊ីនធឺណិត 20.3% បានទាញយកអត្ថប្រយោជន៍ពីគណនីដែលត្រូវបានសម្របសម្រួល ខណៈដែលមានតែ 8.5% ប៉ុណ្ណោះដែលប្រើកម្លាំងសាហាវ។

ការវាយប្រហារភាគច្រើនចាប់ផ្តើមដូចនេះ៖ មនុស្សអាក្រក់ប្រើព័ត៌មានសម្ងាត់ដែលបានលួច ឬទិញដោយខុសច្បាប់។ បន្ទាប់មក ពួកគេចាប់ផ្តើមការវាយប្រហារតាមរយៈ RDP ផ្ញើអ៊ីមែលបន្លំដែលមានឯកសារភ្ជាប់ ឬតំណភ្ជាប់ដែលមានគំនិតអាក្រក់ និងឆ្លងប្រព័ន្ធតាមរយៈឯកសារព្យាបាទដែលក្លែងធ្វើជាឯកសារនៅលើប្រភពសាធារណៈ។ នៅលើផ្នែកវិជ្ជមាន ចំនួននៃការវាយប្រហារនៅក្នុង Q1 2023 បានថយចុះ 36% បើធៀបនឹងរយៈពេលដូចគ្នាក្នុងឆ្នាំ 2022។

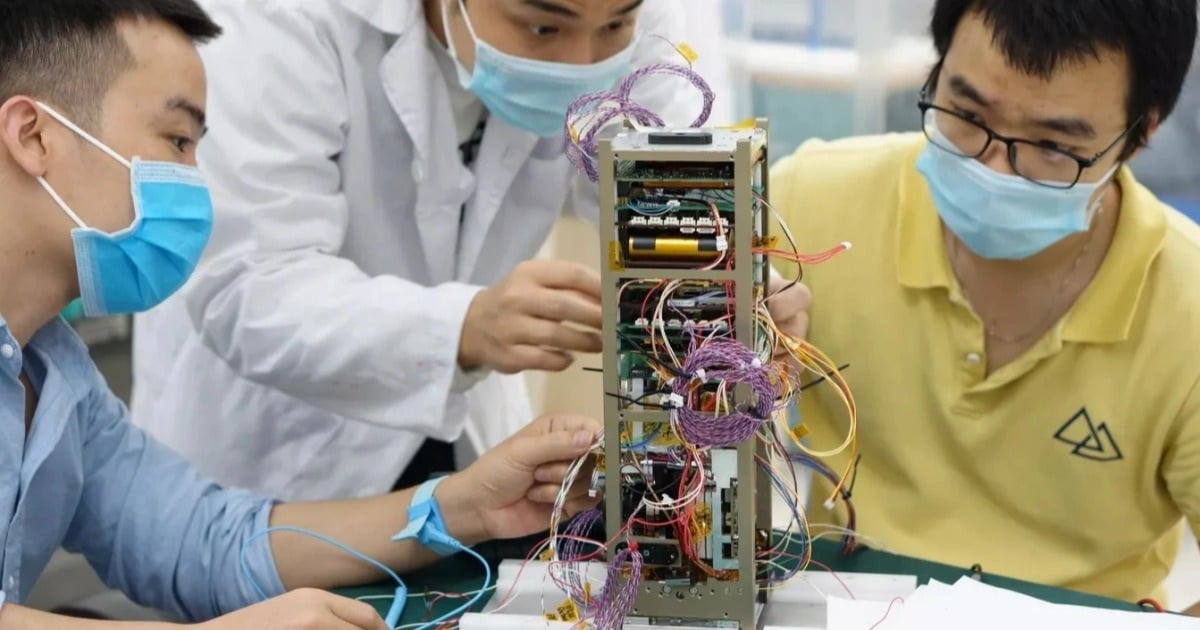

យុទ្ធនាការវាយប្រហារតាមអ៊ីនធឺណិតដ៏គ្រោះថ្នាក់បំផុតមួយដែលមិនធ្លាប់មានដោយ Kaspersky ត្រូវបានគេហៅថា Operation Triangulation ។ យុទ្ធនាការនេះកំណត់គោលដៅឧបករណ៍ iOS ដោយទាញយកភាពងាយរងគ្រោះផ្នែករឹងនៅក្នុង CPU របស់ Apple ដើម្បីដំឡើងមេរោគ។

គួរកត់សម្គាល់ថាពួក Hacker បានប្រើភាពងាយរងគ្រោះ 0-day ដ៏គ្រោះថ្នាក់បំផុតចំនួន 4 ដើម្បីឆ្លងឧបករណ៍គោលដៅ។ ការចំណាយលើការទិញភាពងាយរងគ្រោះទាំងនេះនៅលើទីផ្សារងងឹតអាចមានលើសពី 1 លានដុល្លារ។

នៅពេលដែលឧបករណ៍ iOS ត្រូវបានកំណត់គោលដៅ វាទទួលបាន iMessage ដែលមើលមិនឃើញដែលមានឯកសារភ្ជាប់ព្យាបាទ។ ឯកសារភ្ជាប់នេះទាញយកភាពងាយរងគ្រោះដែលអនុញ្ញាតឱ្យដំណើរការកូដព្យាបាទដោយស្វ័យប្រវត្តិដោយគ្មានអន្តរកម្មអ្នកប្រើប្រាស់។ នៅពេលដំឡើងរួច មេរោគនឹងភ្ជាប់ទៅម៉ាស៊ីនមេបញ្ជា ហើយចាប់ផ្តើមដំណើរការការវាយប្រហារជាច្រើនដំណាក់កាល។ នៅពេលបញ្ចប់ អ្នកវាយប្រហារនឹងមានការគ្រប់គ្រងពេញលេញលើឧបករណ៍ iOS ហើយលុបភស្តុតាងទាំងអស់នៃការវាយប្រហារដើម្បីលាក់សកម្មភាពរបស់គាត់។

ទោះជាយ៉ាងណាក៏ដោយ Apple បានជួសជុលភាពងាយរងគ្រោះទាំងនេះ ដើម្បីការពារឧបករណ៍ប្រឆាំងនឹងការវាយប្រហារដែលអាចកើតមាននាពេលអនាគត អ្នកប្រើប្រាស់ iOS គួរតែធ្វើបច្ចុប្បន្នភាពកម្មវិធីជាទៀងទាត់ ចាប់ផ្តើមឧបករណ៍របស់ពួកគេឡើងវិញជាទៀងទាត់ និងបិទ iMessage ដើម្បីកាត់បន្ថយហានិភ័យនៃការទទួលមេរោគតាមរយៈសារ។

លោក Igor Kuznetsov នាយកនៃក្រុមស្រាវជ្រាវ និងវិភាគសកល (GReAT) នៅ Kaspersky បាននិយាយថា "អង្គការរដ្ឋាភិបាលគឺជាគោលដៅគោលដៅច្រើនបំផុត បន្ទាប់មកគឺអាជីវកម្មផលិតកម្ម និងស្ថាប័នហិរញ្ញវត្ថុ។

គឹម ថាញ

ប្រភព៖ https://www.sggp.org.vn/tan-cong-mang-khai-thac-cac-lo-hong-phan-cung-trong-cpu-cua-apple-post754206.html

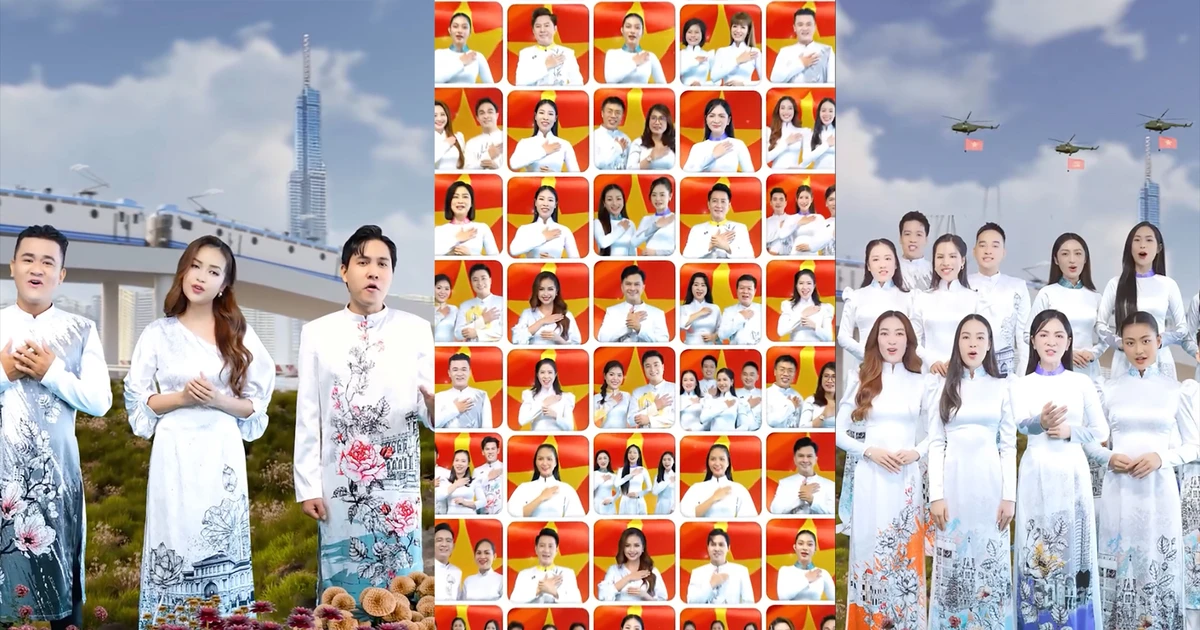

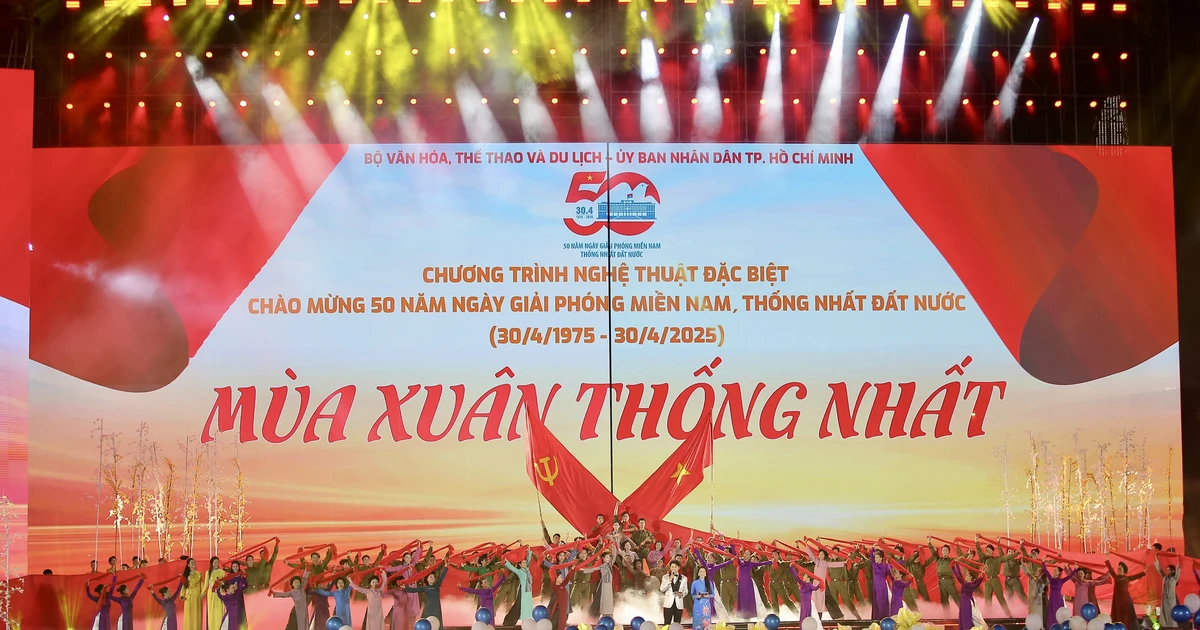

![[រូបថត] អគ្គលេខាធិការចូលរួមកម្មវិធីសិល្បៈពិសេស "និទាឃរដូវនៃការបង្រួបបង្រួម"](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/e90c8902ae5c4958b79e26b20700a980)

![[រូបថត] Nghe An៖ បរិយាកាសអ៊ូអរអបអរសាទរខួបលើកទី ៥០ នៃទិវារំដោះភាគខាងត្បូង និងការបង្រួបបង្រួមជាតិ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/64f2981da7bb4b0eb1940aa64034e6a7)

![[រូបថត] ទីក្រុងហាណូយត្រូវបានតុបតែងយ៉ាងភ្លឺស្វាងដើម្បីអបអរសាទរខួបលើកទី 50 នៃទិវាបង្រួបបង្រួមជាតិ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/ad75eff9e4e14ac2af4e6636843a6b53)

![[រូបថត] ទីក្រុងហូជីមិញ៖ មនុស្សសុខចិត្តស្នាក់នៅពេញមួយយប់ដើម្បីមើលក្បួនដង្ហែ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/cf71fdfd4d814022ac35377a7f34dfd1)

![[រូបថត] ប្រជាជនទីក្រុងហូជីមិញ "ដេកពេញមួយយប់" រង់ចាំការប្រារព្ធពិធីថ្ងៃទី 30 ខែមេសា](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/30/560e44ae9dad47669cbc4415766deccf)

![[រូបថត] នាយករដ្ឋមន្ត្រី Pham Minh Chinh ជួបប្រជុំដើម្បីរៀបចំការចរចាជាមួយសហរដ្ឋអាមេរិក](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/76e3106b9a114f37a2905bc41df55f48)

Kommentar (0)