Selon SecurityWeek , la vulnérabilité CVE-2024-0762 nommée UEFIcanhazbufferoverflow a été découverte par un système d'analyse automatisé développé par Eclypsium. La vulnérabilité pourrait être exploitée par un attaquant pour élever les privilèges et exécuter du code arbitraire dans le firmware UEFI pendant le fonctionnement.

Eclypsium prévient qu'il s'agit d'un type de vulnérabilité qui peut être exploité par des menaces telles que le rootkit UEFI Black Lotus.

Plusieurs processeurs Intel affectés par la vulnérabilité CVE-2024-0762

CAPTURE D'ÉCRAN DE SECURITYWEEK

« Cette vulnérabilité démontre deux caractéristiques d'une violation de la chaîne d'approvisionnement de l'infrastructure informatique : un impact élevé et une large portée. Le micrologiciel UEFI est l'un des codes les plus précieux sur les appareils modernes, et toute compromission de ce code pourrait donner à un attaquant un contrôle total et une persistance sur l'appareil », a noté Eclypsium.

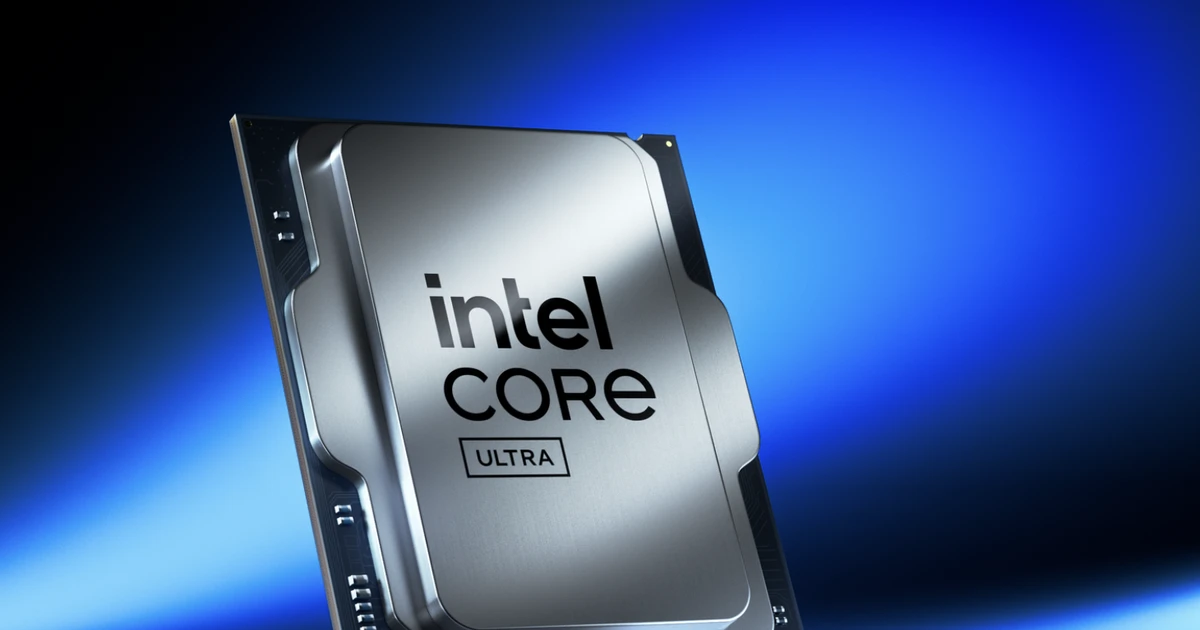

Une enquête a révélé que la vulnérabilité était liée à une variable non sécurisée dans la configuration du module de plateforme sécurisée (TPM). Le micrologiciel SecureCore UEFI vulnérable s'exécute sur de nombreux processeurs Intel mobiles, de bureau et de serveur utilisés par des fabricants d'ordinateurs tels que Lenovo, Acer, Dell et HP.

Phoenix Technologies a abordé la vulnérabilité dans une annonce publiée en mai, confirmant que le micrologiciel SecureCore exécuté sur les processeurs Intel tels que Alder Lake, Coffee Lake, Comet Lake, Ice Lake, Jasper Lake, Kaby Lake, Meteor Lake, Raptor Lake, Rocket Lake et Tiger Lake sont affectés.

Phoenix a corrigé le correctif CVE-2024-0762 et les fabricants d'appareils ont commencé à déployer le correctif sur leurs produits. Lenovo a informé ses clients de la vulnérabilité dans un avis publié en mai et publie désormais des correctifs avec l'intention de les déployer sur certains PC plus tard cet été.

Source : https://thanhnien.vn/hang-tram-model-pc-va-may-chu-voi-cpu-intel-dinh-lo-hong-nghiem-trong-185240623072435006.htm

Comment (0)