|

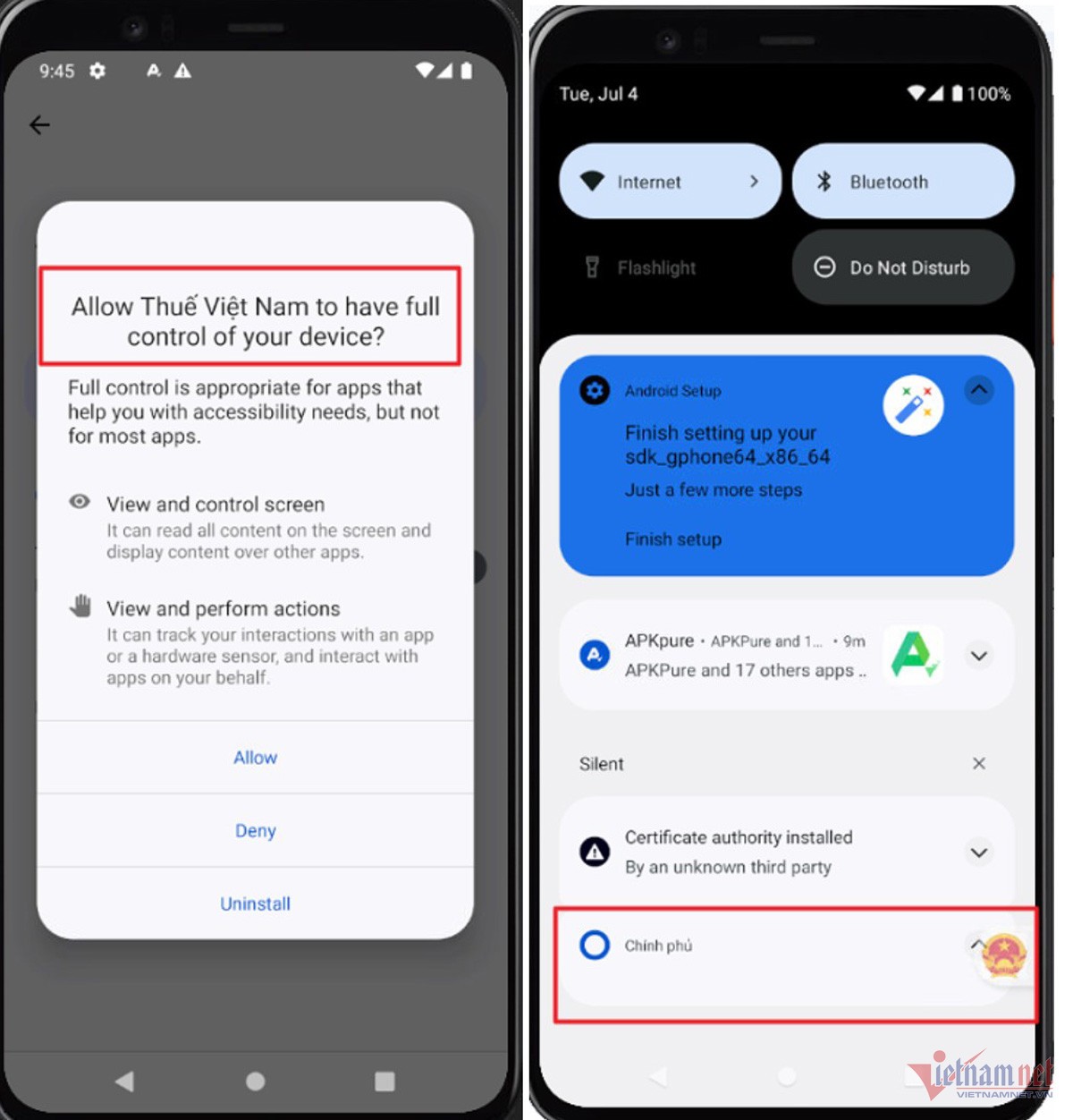

| Bei der neu entdeckten Betrugskampagne wird das Opfer zunächst dazu verleitet, auf den Link zum Herunterladen der gefälschten App zu klicken. Anschließend weisen die Täter das Opfer an, die App zu installieren und der Anwendung alle Berechtigungen zu erteilen. (Foto bereitgestellt von der Abteilung für Informationssicherheit) |

Zuvor hatte am 5. Juli ein Vertreter der Abteilung für Informationssicherheit des Ministeriums für Information und Kommunikation erklärt, dass es in der vergangenen Woche im vietnamesischen Cyberspace eine Kampagne gegeben habe, um Menschen dazu zu verleiten, gefälschte Apps der Regierung und der Generalsteuerbehörde zu installieren.

Einer Analyse von Experten des Ministeriums für Informationssicherheit zufolge nutzte die Gruppe bei der oben erwähnten Kampagne betrügerischer Malware-Apps, die sich als Apps der Generaldirektion für Steuern und der Regierung ausgaben, fast 195 verschiedene Systeme, um Menschen zu betrügen.

Am Abend des 7. Juli veröffentlichte der Experte Vu Ngoc Son, Technischer Direktor der NCS Company, nicht nur neue Informationen über die steigende Zahl von Benutzern, deren Bankkonten durch das Herunterladen und Installieren gefälschter Software gehackt wurden, sondern erklärte auch, wie Hacker mithilfe von Malware Geldüberweisungsaufträge auf dem Telefon des Opfers aus der Ferne steuern und ausführen können.

Konkret heißt es in der Erklärung des Experten Vu Ngoc Son: Normalerweise wird jede Anwendung auf dem Telefon vom Betriebssystem in einer „Sandbox“ zur Ausführung erstellt. Dadurch wird verhindert, dass diese Anwendung Daten liest oder den Betrieb anderer Anwendungen stört. Dieses äußerst sichere Design stellt sicher, dass selbst wenn das Telefon mit Malware infiziert ist, die Malware keine Daten aus Anwendungen auf dem Gerät stehlen kann.

Allerdings wurde eine Google-Entwicklung in Android namens Accessibility Service, die sehbehinderten oder in ihrer Mobilität eingeschränkten Menschen die Nutzung von Smartphones erleichtern soll, von Hackern ausgenutzt. Hacker verwenden den Accessibility Service, um schädlichen Code zu programmieren, mit dem sie Inhalte lesen und mit anderen Anwendungen interagieren können. Dadurch wurde das „Sandbox“-Sicherheitsdesign von Google verletzt.

Obwohl Google die Gefahr des Accessibility Service schnell erkannte und fast alle Anwendungen mit dieser Berechtigung aus dem Google Play Store entfernte, fanden Hacker erneut ein Schlupfloch, nämlich die Verbreitung von Software auf inoffiziellen Märkten, wo alle Zensurmaßnahmen von Google nicht greifen konnten.

„Dies ist auch der Grund, warum die Malware, die bei den jüngsten Vorfällen in Vietnam Geld von Bankkonten gestohlen hat, nicht auf Google Play verfügbar ist, sondern über direkte Download-Links für APK-Dateien veröffentlicht wird. Auf diese Weise bringt der Betrüger den Benutzer dazu, der gefälschten Anwendung die Berechtigung zum Zugriff zu erteilen. „Nach der Erteilung der Erlaubnis kann die gefälschte Anwendung wie ein Spion auf der Lauer liegen, Informationen sammeln, sogar Bankanwendungen kontrollieren, Konten, Passwörter und dann OTP-Codes eingeben, um Geld zu überweisen“, analysierte Experte Vu Ngoc Son.

Basierend auf der „Entschlüsselung“ des Betriebsmechanismus von Schadsoftware, die in gefälschten Apps der Regierung und der Generaldirektion für Steuern installiert ist, empfiehlt der Experte Vu Ngoc Son den Benutzern, bei Aufforderungen zur Installation von Software, insbesondere bei Software für Android, wachsam zu sein. Insbesondere dürfen Sie auf keinen Fall die Berechtigung zur Zugänglichkeit erteilen. Für keine Bank-, Steuer- oder sonstigen Behördenanwendungen ist diese Berechtigung des Benutzers erforderlich.

|

| Derzeit funktionieren die Fake-Apps nur auf dem Android-Betriebssystem. (Abbildung: PhoneWorld) |

Experten der NCS Company berichteten ausführlich über diese Form des Betrugs, bei dem es darum geht, sich das Vermögen von Benutzern anzueignen, indem diese dazu verleitet werden, gefälschte Apps mit Schadcode zu installieren. Sie kamen zu dem Schluss, dass es sich hierbei nicht um eine neue Form des Angriffs handelt. Hacker geben sich oft als Agenturen oder Organisationen aus, um Benutzer dazu zu verleiten, gefälschte Apps auf ihren Telefonen zu installieren.

Darüber hinaus funktionieren gefälschte Anwendungen derzeit nur auf dem Android-Betriebssystem und der Link zum Herunterladen der Software befindet sich außerhalb des CHPlay-Anwendungsmarkts. iPhones erlauben derzeit keine Installation aus Quellen außerhalb des Apple Store und sind daher für diese Art von Angriffen nicht anfällig.

Um dieser Masche aus dem Weg zu gehen, empfehlen Experten den Nutzern, einige Grundsätze zu beachten: Installieren Sie auf Android-Telefonen Anwendungen nur, indem Sie direkt zu CHPlay gehen und dort nach der entsprechenden Software suchen. Ähnlich verhält es sich mit dem iPhone, wenn Benutzer die Installation nur über den Apple Store durchführen.

Darüber hinaus sollten Benutzer nicht auf Links klicken, die sie per Textnachricht erhalten haben. Im Zweifelsfall müssen sich Nutzer bei entsprechenden Behörden und Organisationen erneut über die offiziell veröffentlichte Rufnummer authentifizieren.

[Anzeige_2]

Quelle

Kommentar (0)