Laut The Hacker News handelt es sich bei QakBot um eine berüchtigte Windows-Malware-Variante, die Schätzungen zufolge weltweit über 700.000 Computer befallen hat und sowohl Finanzbetrug als auch Ransomware ermöglicht.

Das US-Justizministerium teilte mit, dass die Schadsoftware derzeit von den Computern der Opfer entfernt werde, um weiteren Schaden zu verhindern. Zudem hätten die Behörden illegale Kryptowährungen im Wert von über 8,6 Millionen US-Dollar beschlagnahmt.

An der grenzüberschreitenden Operation waren Frankreich, Deutschland, Lettland, Rumänien, die Niederlande, Großbritannien und die USA beteiligt, mit technischer Unterstützung des Cybersicherheitsunternehmens Zscaler. Es handelte sich um die größte von den USA angeführte Razzia gegen die von Cyberkriminellen genutzte Botnet-Infrastruktur, allerdings wurden keine Festnahmen bekannt gegeben.

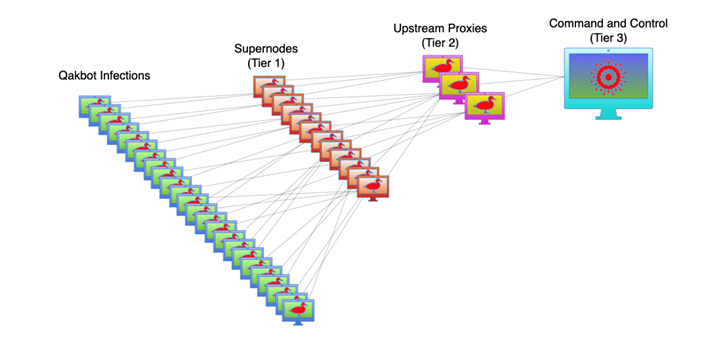

QakBots Botnet-Kontrollmodell

QakBot, auch bekannt als QBot und Pinkslipbot, begann 2007 als Banking-Trojaner, bevor er zu einer Verteilungszentrale für Malware auf infizierten Rechnern wurde, darunter auch Ransomware. Zu der Ransomware von QakBot gehören unter anderem Conti, ProLock, Egregor, REvil, MegaCortex und Black Basta. Es wird angenommen, dass die Betreiber von QakBot zwischen Oktober 2021 und April 2023 Lösegeldzahlungen in Höhe von rund 58 Millionen US-Dollar von ihren Opfern erhalten haben.

Diese modulare Malware wird häufig über Phishing-E-Mails verbreitet und verfügt über Funktionen zur Befehlsausführung und Informationsbeschaffung. QakBot wurde während seiner gesamten Existenz kontinuierlich aktualisiert. Das Justizministerium erklärte, die mit der Schadsoftware infizierten Computer seien Teil eines Botnetzes gewesen, was bedeute, dass die Täter alle infizierten Computer koordiniert fernsteuern könnten.

Gerichtsdokumenten zufolge erfolgte im Rahmen der Operation ein Zugriff auf die Infrastruktur von QakBot, die den Botnet-Verkehr über vom FBI kontrollierte Server umleiten konnte, mit dem letztendlichen Ziel, die kriminelle Lieferkette zu lahmzulegen. Die Server wiesen die infizierten Computer an, ein Deinstallationsprogramm herunterzuladen, das die Rechner aus dem QakBot-Botnetz entfernen und so die Verbreitung weiterer Malware-Komponenten wirksam verhindern sollte.

QakBot hat im Laufe der Zeit eine zunehmende Raffinesse gezeigt und ändert seine Taktik schnell, um auf neue Sicherheitsmaßnahmen zu reagieren. Nachdem Microsoft Makros in allen Office-Anwendungen standardmäßig deaktiviert hatte, begann die Malware Anfang des Jahres, OneNote-Dateien als Infektionsvektor zu verwenden.

Die Raffinesse und Anpassungsfähigkeit liegen auch in der Nutzung mehrerer Dateiformate wie PDF, HTML und ZIP als Waffe in der Angriffskette von QakBot. Die meisten Befehls- und Kontrollserver der Schadsoftware befinden sich in den USA, Großbritannien, Indien, Kanada und Frankreich, während die unterstützende Infrastruktur vermutlich in Russland liegt.

QakBot verwendet wie Emotet und IcedID ein dreistufiges Serversystem zur Steuerung und Kommunikation mit der auf infizierten Computern installierten Malware. Der Hauptzweck der Server der Stufen 1 und 2 besteht darin, die Kommunikation mit verschlüsselten Daten zwischen infizierten Maschinen und den Servern der Stufe 3, die das Botnetz steuern, weiterzuleiten.

Bis Mitte Juni 2023 wurden 853 Tier-1-Server in 63 Ländern identifiziert, wobei Tier-2-Server als Proxys fungieren, um den Hauptkontrollserver zu maskieren. Von Abuse.ch gesammelte Daten zeigen, dass alle QakBot-Server jetzt offline sind.

Laut HP Wolf Security war QakBot mit 18 Angriffsketten und 56 Kampagnen auch im zweiten Quartal 2023 eine der aktivsten Malware-Familien. Es zeigt den Trend krimineller Gruppen, Schwachstellen in Cyberabwehrsystemen schnell für illegale Gewinne auszunutzen.

[Anzeige_2]

Quellenlink

![[Foto] Premierminister Pham Minh Chinh leitet die reguläre Regierungssitzung im April 2025](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/6/48eb0c5318914cc49ff858e81c924e65)

![[Foto] Auslandsvietnamesen in Frankreich lassen die Geschichte in einer Sonderbeilage zum 50. Jahrestag der nationalen Wiedervereinigung Revue passieren](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/6/e92838061d514fceb6edc82f751aafef)

![[Video] Grass Craft Village – Rustikale Besonderheiten im Herzen der vietnamesischen Landschaft](https://vphoto.vietnam.vn/thumb/402x226/vietnam/resource/IMAGE/2025/5/6/62cfaae46b8145428220c9b50c6b48d9)

Kommentar (0)