Laut TechSpot ist BitLocker zwar in die Versionen Pro, Enterprise und Education von Windows 11 integriert, um die Datensicherheit mit dem AES-Verschlüsselungsalgorithmus zu verbessern, doch eine aktuelle Studie zeigt, dass dieses Verschlüsselungstool mit einem einfachen Gerät leicht geknackt werden kann.

Dementsprechend demonstrierte der Sicherheitsforscher Stacksmashing in einem YouTube-Video, wie Hacker mithilfe eines Raspberry Pi Pico-Geräts in nur 43 Sekunden BitLocker-Verschlüsselungsschlüssel von Windows-Computern extrahieren können. Laut dem Forscher können gezielte Angriffe die BitLocker-Verschlüsselung umgehen, indem sie direkt auf die Hardware zugreifen und den im Trusted Platform Module (TPM) des Computers gespeicherten Verschlüsselungsschlüssel über den LPC-Port extrahieren.

Das berühmte Datenverschlüsselungstool von Microsoft lässt sich leicht umgehen

Die Sicherheitslücke ist auf einen Konstruktionsfehler zurückzuführen, der bei Geräten mit dedizierten TPMs, wie etwa neueren Laptops und Desktops, festgestellt wurde. Wie der Forscher erklärt, verwendet BitLocker manchmal ein externes TPM, um wichtige Schlüsselinformationen wie Plattformkonfigurationsregister und Volume-Hauptschlüssel zu speichern. Allerdings werden die Kommunikationsleitungen (LPC-Ports) zwischen der CPU und dem externen TPM beim Booten nicht verschlüsselt, sodass ein Angreifer den gesamten Datenverkehr zwischen den beiden Komponenten überwachen und den Verschlüsselungsschlüssel extrahieren kann.

Um den Demonstrationsangriff durchzuführen, verwendete Stacksmashing einen 10 Jahre alten, mit BitLocker verschlüsselten Laptop und programmierte dann einen Raspberry Pi Pico, um Rohbinärdateien vom TPM zu lesen und so den Volume Master Key abzurufen. Anschließend verwendete er Dislocker mit dem neu erhaltenen Volume Master Key, um das Laufwerk zu entschlüsseln.

Dies ist nicht das erste Mal, dass BitLocker geknackt wurde. Letztes Jahr demonstrierte der Cybersicherheitsforscher Guillaume Quéré, wie das BitLocker-Vollplattenverschlüsselungssystem es Benutzern ermöglicht, alle Informationen zwischen einem separaten TPM-Chip und der CPU über den SPI-Port zu überwachen. Microsoft behauptet jedoch, dass das Knacken der BitLocker-Verschlüsselung ein langer und komplizierter Prozess sei, der einen permanenten Zugriff auf die Hardware erfordere.

Der jüngste Angriff zeigt, dass BitLocker viel einfacher umgangen werden kann als bisher angenommen, und wirft wichtige Fragen zu aktuellen Verschlüsselungsmethoden auf. Ob Microsoft diese spezielle Sicherheitslücke in BitLocker beheben wird, bleibt abzuwarten. Auf lange Sicht müssen Cybersicherheitsforscher jedoch bessere Arbeit leisten, um potenzielle Sicherheitslücken zu identifizieren und zu schließen, bevor sie zu Problemen für die Benutzer werden.

[Anzeige_2]

Quellenlink

![[Foto] Menschen suchen sich Plätze aus, um die Parade ab Mittag am 29. April zu sehen](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/3f7525d7a7154d839ff9154db2ecbb1b)

![[Foto] Hanois Tor ist überfüllt mit Menschen, die die Hauptstadt verlassen, um für die Feiertage in ihre Heimatstädte zurückzukehren](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/2dd3f569577d4491acc391239221adf9)

![[Foto] Die Schüler nehmen begeistert am Wettbewerb um den Titel des Champions teil und schreiben wunderschön](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/c4a774bd8a874b37bd782ad2b9fa0613)

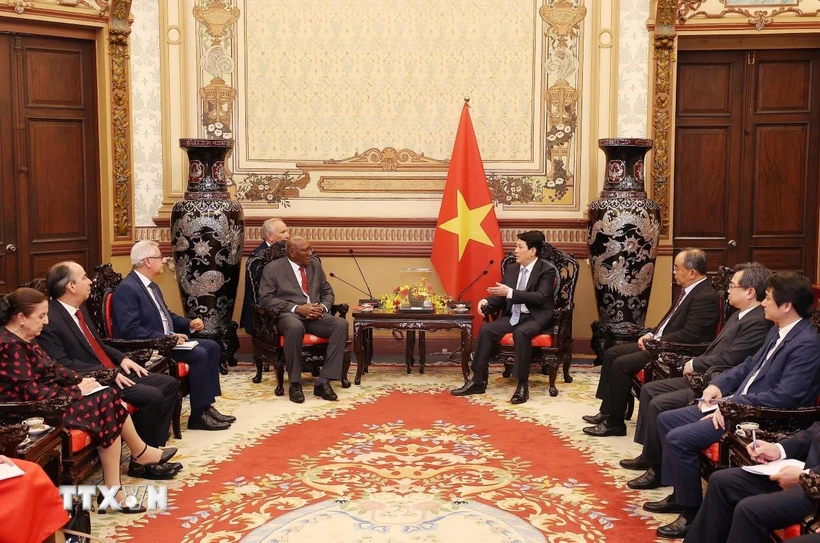

![[Foto] Der Vorsitzende der Nationalversammlung, Tran Thanh Man, empfängt den stellvertretenden Vorsitzenden des belarussischen Repräsentantenhauses](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/fe0423b91f194dfaa208ccdba083f57c)

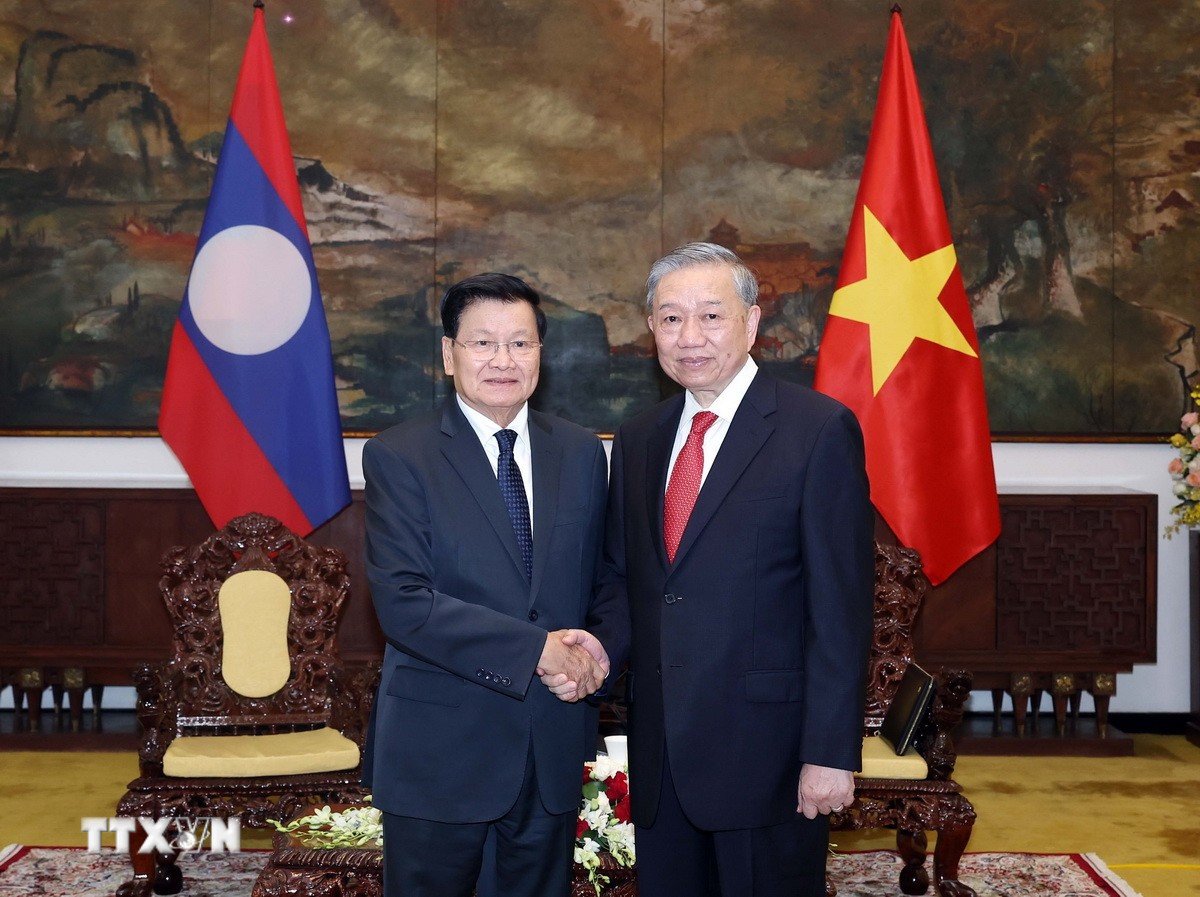

![[Foto] Generalsekretär To Lam empfängt Generalsekretär und Präsident von Laos Thongloun Sisoulith](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/d64b36db7cbf4607870ba7d6ed6a5812)

Kommentar (0)