تشكل عملية التحول الرقمي فرصة ذهبية للشركات. إلى جانب هذه العملية، فإنهم يواجهون العديد من مخاطر الاختراق وسرقة البيانات. للتكيف مع المخاطر في مجتمع متغير باستمرار، تحتاج الشركات إلى ضمان أمن الشبكات، مما يساهم في ضمان الاستدامة ضد المنصات المتقدمة.

تم اكتشاف آلاف الثغرات الأمنية

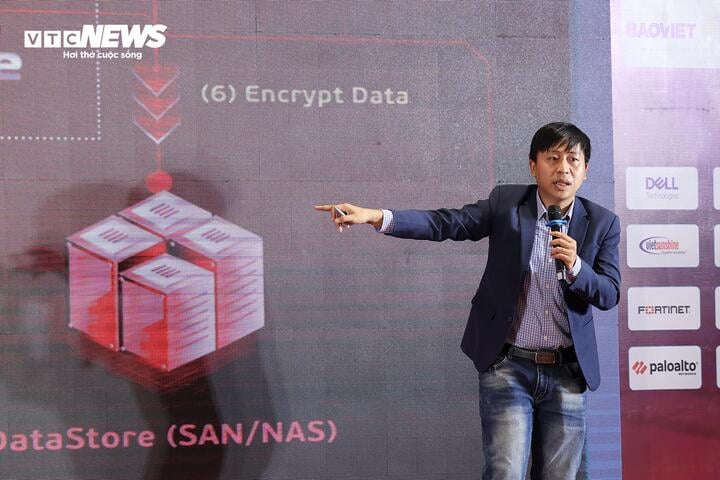

في ورشة عمل "الاستجابة للنظام وتعافيه بعد الكارثة" التي نظمها تحالف أمن المعلومات CYSEEX في 13 نوفمبر، قيّم السيد تران كوانغ هونغ، نائب مدير إدارة أمن المعلومات ( وزارة المعلومات والاتصالات )، الوضع قائلاً: " في السنوات الأخيرة، تحوّل التدريب من تدريب سلبي إلى تدريب عملي. ومن خلاله، تم اكتشاف العديد من نقاط الضعف، مما ساهم في الإنذار المبكر والكشف المبكر، مما عزز أمن النظام بشكل متزايد.

وفي الفترة المقبلة، ستركز التدريبات على قدرات الاستجابة وقدرات الاسترداد المرنة. اعتبارًا من عام 2024 فصاعدًا، لن تكون هناك اختبارات للنظام، ولكن سيتم التركيز على تدريب الموظفين، وهو عامل رئيسي في ضمان أمن المعلومات. سيكون هناك اختبارات أكثر عمقا وأكثر واقعية.

كما قدم ممثل إدارة أمن المعلومات إحصائيات تفيد بأنه في عام 2023 تم تنظيم أكثر من 100 تمرين، بمشاركة العديد من الوزارات والفروع والشركات. تم اكتشاف ما يصل إلى 1200 ثغرة أمنية عالية وخطيرة (548 حرجة، 366 عالية). في حالة اكتشاف هذه الثغرات الأمنية البالغ عددها 1200 نقطة أولاً من قبل القراصنة، فإن خطر فقدان البيانات وتدمير النظام سيكون كبيراً جداً.

السيد تران كوانج هونج - نائب مدير إدارة أمن المعلومات (وزارة المعلومات والاتصالات).

إن الاستعداد للاستجابة لحوادث الأمن السيبراني والتعافي منها أمر ضروري لضمان سلامة واستقرار أنظمة المعلومات ضد الهجمات المتطورة والخطيرة بشكل متزايد.

استهدفت سلسلة من هجمات برامج الفدية في الآونة الأخيرة أفرادًا وشركات في فيتنام. تشير الإحصائيات إلى أنه في عام 2023، أصيب أكثر من 745 ألف جهاز بالبرمجيات الخبيثة، مما أدى إلى خسائر بلغت 716 مليون دولار.

على وجه الخصوص، تعد برامج الفدية كخدمة (RaaS) نوعًا من البرامج الضارة التي توفر البرامج الضارة كخدمة مع زيادة سريعة في تقاسم الأرباح، مما أصبح تهديدًا خطيرًا يسبب أضرارًا كبيرة للشركات والمجتمع.

السيد نجوين شوان هوانج، رئيس تحالف CYSEEX.

قال السيد نجوين شوان هوانج، رئيس تحالف CYSEEX، نائب رئيس مجلس إدارة شركة MISA المساهمة، إنه تحت شعار "أفضل دفاع هو الهجوم الاستباقي"، نظم التحالف في عام 2024 بنجاح 9 تدريبات على 18 نظام معلومات مهم لأعضاء التحالف.

لقد شهدنا خلال العامين الماضيين سلسلة من الهجمات الإلكترونية، وخاصة هجمات برامج الفدية. لا تؤثر الهجمات على أمن المعلومات فحسب، بل تؤدي أيضًا إلى تعطيل العمليات التجارية، مما يتسبب في أضرار كبيرة للمالية والسمعة وهيبة الشركات.

وفي مواجهة هذه المخاطر، قال السيد هوانج إن الاستعداد وتحسين القدرة على الاستجابة للنظام واستعادته بعد وقوع الكارثة يشكلان مهمة عاجلة.

كل عمل هو هدف

أشار السيد نجوين كونغ كوونغ - مدير مركز العمليات الأمنية - شركة فيتيل للأمن السيبراني إلى أن العديد من الشركات الصغيرة لا تزال تشعر بالحرج الشديد عندما تعتقد أنها لن تكون هدفًا لمجموعات القراصنة.

يعتقد العديد من الشركات أنه إذا لم تكن تعمل في القطاع الاقتصادي أو لم تكن واسعة النطاق، فلن ينتبه إليها المتسللون. ومع ذلك، فإن أي قطاع أو شركة، مهما كان حجمها، ستصبح في النهاية هدفًا للهجوم.

وأضاف السيد نجوين كونغ كوونغ : "إن المجموعات المهاجمة التي لم تستثمر بشكل كافٍ ستستهدف الشركات الصغيرة لمهاجمتها والتسلل إليها بسهولة أكبر، في حين أن المجموعات المهاجمة الكبيرة ذات تكاليف التشغيل المرتفعة غالبًا ما تختار الشركات الكبيرة لمهاجمتها، من أجل الحصول على المزيد من الأموال من الشركات" .

السيد Nguyen Cong Cuong - مدير مركز SOC - شركة Viettel للأمن السيبراني.

وبحسب الإحصائيات، يستغرق الأمر في المتوسط ما يصل إلى 275 يومًا حتى يتمكن المهاجمون من اختراق النظام قبل أن يتم اكتشافهم. ومع ذلك، فهذا مجرد رقم متوسط. قد يستغرق اكتشاف بعض الأنظمة عدة سنوات.

في الواقع، تعرضت شركات كبرى حول العالم لثغرات أمنية وتم اختراقها. وهذا يدل على أن هناك حاجة للقلق بشأن إدارة نقاط الضعف والثغرات الأمنية.

وأشار السيد كونج أيضًا إلى 5 نقاط ضعف شائعة لدى العديد من الشركات الشهيرة مثل عدم إجراء اختبارات الثغرات الأمنية للتطبيقات والبرمجيات التي تم تطويرها ذاتيًا أو التي تم الاستعانة بمصادر خارجية لها؛ استخدام نظام تشغيل وتطبيقات تابعة لجهات خارجية ولكن عدم تحديث التصحيحات بانتظام.

يتم تعيين العديد من الحقوق غير الضرورية للحسابات ذات الامتيازات العالية أو أن الموظف قد غادر الشركة ولكن الشركة لا تستعيد الحساب؛ قم بإعداد نظام خادم على نفس الشبكة، ويمكن الوصول بسهولة إلى الخوادم معًا، وأخيرًا، في حالة قيام العديد من الأنظمة بعمل نسخة احتياطية للبيانات عبر الإنترنت، عند مهاجمتها، سيتم تشفير كل هذه البيانات على الفور.

السيد لو كونغ فو، نائب مدير VNCERT.

في الورشة، أشار السيد لي كونغ فو، نائب مدير VNCERT، إلى أن تقنيات الأمن لديها العديد من القيود، لأن تقنيات الهجوم والأنشطة تتغير بسرعة كبيرة ويصعب اكتشافها بسبب التشفير.

أول شيء عند مهاجمة النظام هو إيقاف تشغيل نظام التحذير من أجهزة المراقبة، لذلك نحتاج إلى التعامل بشكل استباقي مع الحادث قبل حدوثه، لتجنب أن يصبح الهجوم كارثة، خاصة في الوحدات ذات منصات النظام الكبيرة.

إن السيطرة على نظام المعلومات بأكمله للمتسللين تستغرق الكثير من الوقت، حتى أسابيع أو سنوات. تعمل عملية "البحث" عن التهديدات على زيادة القدرة على التعرف عليها وتقليل الوقت الذي "يقيم" فيه المهاجمون في النظام.

وأكد السيد فو أيضًا على أهمية البحث عن التهديدات في الكشف عن التهديدات الأمنية المحتملة.

إنها طريقة استباقية للبحث عن العلامات الخبيثة دون الاعتماد على تحذيرات مسبقة، والتغلب على قيود تقنيات الدفاع التقليدية.

يقلل البحث عن التهديدات من المدة التي يمكن أن يستمر فيها التهديد في النظام، مع تحسين القدرة على الاستجابة بسرعة للهجمات الإلكترونية المعقدة بشكل متزايد.

[إعلان 2]

مصدر

![[صورة] اصطف العديد من الشباب بصبر تحت أشعة الشمس الحارقة للحصول على ملحق خاص من صحيفة نهان دان.](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/18/6f19d322f9364f0ebb6fbfe9377842d3)

![[صورة] جاهزون للمنافسات الكبرى في تنس الطاولة الفيتنامية](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/18/9c547c497c5a4ade8f98c8e7d44f5a41)

![[صورة] الأمين العام تو لام يزور معرض الإنجازات في التنمية الاقتصادية الخاصة](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/18/1809dc545f214a86911fe2d2d0fde2e8)

تعليق (0)