مكتب البريد العام

في أعقاب التقارير حول حملة Operation Triangulation التي استهدفت أجهزة iOS، ألقى خبراء كاسبرسكي الضوء على تفاصيل برامج التجسس المستخدمة في الهجوم.

|

| أصاب برنامج TriangleDB الخبيث أجهزة iOS |

أعلنت شركة كاسبرسكي مؤخرا عن حملة جديدة من هجمات APT (التهديدات المستمرة المتقدمة) تستهدف أجهزة iOS عبر iMessage. بعد تحقيق استمر ستة أشهر، نشر باحثو كاسبرسكي تحليلاً معمقاً لسلسلة الاستغلال ونتائج مفصلة حول إصابة برامج التجسس.

تم نشر البرنامج، المسمى TriangleDB، من خلال استغلال ثغرة أمنية للحصول على حق الوصول إلى الجذر على أجهزة iOS. بمجرد تشغيله، فإنه يعمل فقط في ذاكرة الجهاز، وبالتالي تختفي آثار العدوى عند إعادة تشغيل الجهاز. لذلك، إذا أعاد الضحية تشغيل الجهاز، يحتاج المهاجم إلى إعادة إصابة الجهاز عن طريق إرسال رسالة iMessage أخرى تحتوي على مرفق ضار، مما يؤدي إلى بدء عملية الاستغلال بأكملها مرة أخرى.

إذا لم يتم إعادة تشغيل الجهاز، فسيتم إلغاء تثبيت البرنامج تلقائيًا بعد 30 يومًا، ما لم يقم المهاجمون بتمديد هذه الفترة. باعتباره برنامج تجسس متطور، يقوم TriangleDB بأداء مجموعة متنوعة من قدرات جمع البيانات ومراقبتها.

يتضمن البرنامج 24 أمرًا بوظائف متنوعة. تخدم هذه الأوامر أغراضًا مختلفة، مثل التفاعل مع نظام ملفات الجهاز (بما في ذلك إنشاء الملفات وتعديلها واستخراجها وحذفها)، وإدارة العمليات (الإدراج والإنهاء)، واستخراج السلاسل لجمع بيانات اعتماد الضحية، ومراقبة الموقع الجغرافي للضحية.

أثناء تحليل TriangleDB، اكتشف خبراء Kaspersky أن فئة CRConfig تحتوي على طريقة غير مستخدمة تسمى populatedWithFieldsMacOSOnly. على الرغم من عدم استخدامه في إصابات iOS، فإن وجوده يشير إلى القدرة على استهداف أجهزة macOS.

توصي كاسبرسكي المستخدمين باتخاذ التدابير التالية لتجنب الوقوع ضحية لهجوم مستهدف: للحصول على حماية على مستوى نقطة النهاية والتحقيق والاستجابة في الوقت المناسب، استخدم حل أمان مؤسسي موثوق، مثل Kaspersky Unified Monitoring and Analysis Platform (KUMA)؛ قم بتحديث نظام التشغيل Microsoft Windows الخاص بك وبرامج الطرف الثالث في أقرب وقت ممكن، وقم بذلك بانتظام؛ توفير إمكانية الوصول إلى أحدث معلومات استخبارات التهديدات (TI) لفرق مركز العمليات الأمنية. Kaspersky Threat Intelligence هو المصدر الوحيد للشركة للوصول إلى TI، حيث يوفر 20 عامًا من بيانات الهجمات الإلكترونية والرؤى من Kaspersky؛ قم بتجهيز فريق الأمن السيبراني الخاص بك لمواجهة أحدث التهديدات المستهدفة من خلال دورة التدريب عبر الإنترنت من Kaspersky، والتي طورها خبراء في GreAT؛ نظرًا لأن العديد من الهجمات المستهدفة تبدأ بتكتيكات التصيد الاحتيالي أو الهندسة الاجتماعية، فقدم تدريبًا على التوعية الأمنية وتدريبًا على المهارات لموظفي شركتك، مثل منصة Kaspersky Automated Security Awareness Platform...

قال جورجي كوشيرين، خبير الأمن في فريق البحث والتحليل العالمي في كاسبرسكي: "مع تعمقنا في الهجوم، اكتشفنا أن هذه الإصابة المتطورة التي تستهدف نظام iOS تحتوي على العديد من الميزات الغريبة. نواصل تحليل الحملة وسنُبقي الجميع على اطلاع دائم بتطورات هذا الهجوم المتطور. نحث مجتمع الأمن السيبراني على تبادل المعرفة والتعاون لتكوين صورة أوضح عن التهديدات المُحتملة".

[إعلان 2]

مصدر

![[صورة] الطلاب يشاركون بحماس في مسابقة الحصول على لقب البطل ويكتبون بشكل جميل](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/c4a774bd8a874b37bd782ad2b9fa0613)

![[صورة] بوابة هانوي تكتظ بالناس الذين يغادرون العاصمة للعودة إلى مدنهم الأصلية لقضاء العطلات](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/2dd3f569577d4491acc391239221adf9)

![[صورة] يختار الناس أماكن لمشاهدة العرض ابتداءً من ظهر يوم 29 أبريل](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/3f7525d7a7154d839ff9154db2ecbb1b)

![[صورة] رئيس الجمعية الوطنية تران ثانه مان يستقبل نائب رئيس مجلس النواب البيلاروسي](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/fe0423b91f194dfaa208ccdba083f57c)

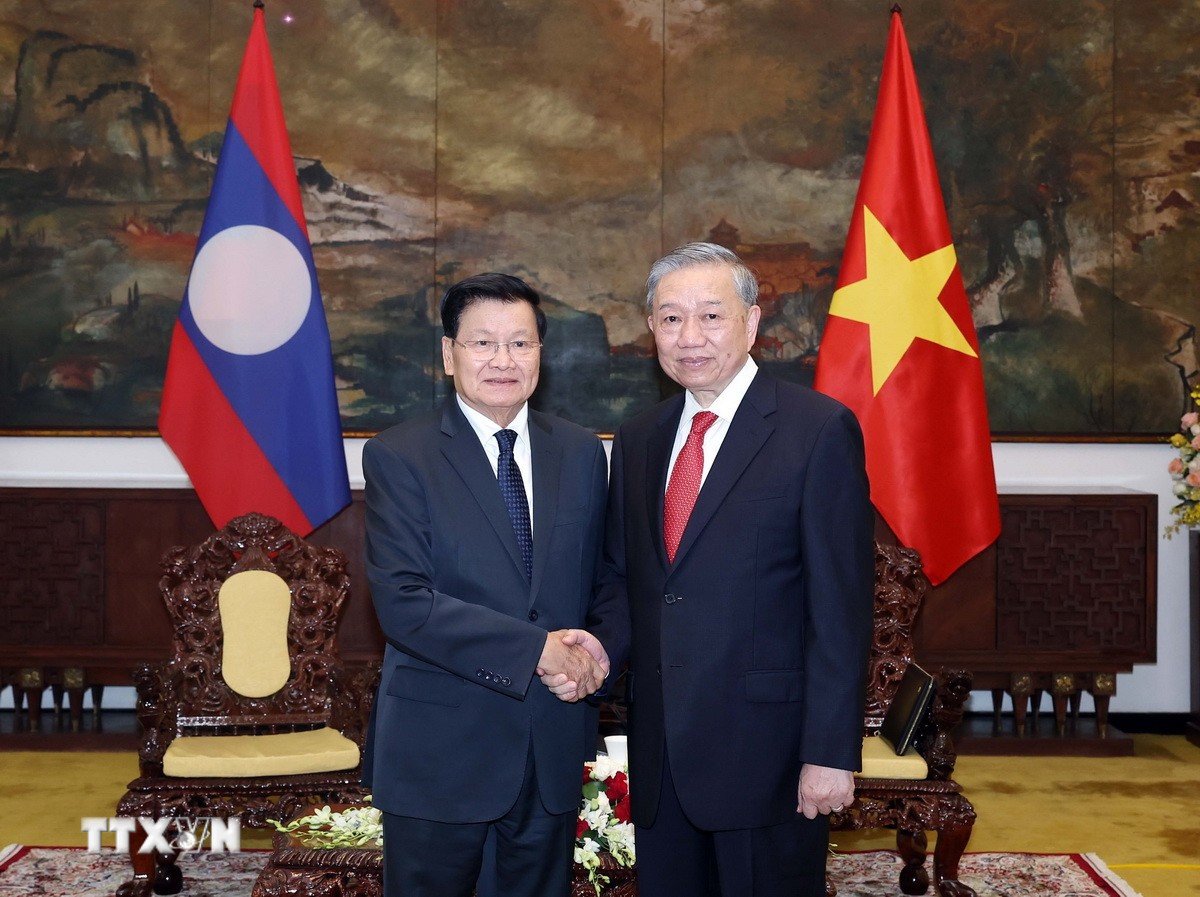

![[صورة] الأمين العام تو لام يستقبل الأمين العام ورئيس لاوس ثونغلون سيسوليث](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/d64b36db7cbf4607870ba7d6ed6a5812)

تعليق (0)