เช่นเดียวกับการโจมตีแบบฟิชชิ่งอื่นๆ Darcula แอบอ้างเป็นหน่วยงานที่ได้รับการยอมรับเพื่อรวบรวมข้อมูลจากผู้ใช้ อย่างไรก็ตามวิธีการโจมตีของมันค่อนข้างซับซ้อน ในขณะที่การโจมตีส่วนใหญ่ในอดีตแพร่กระจายผ่าน SMS แต่ Darcula ใช้มาตรฐานการสื่อสาร RCS

Darcula กำลังถูกแพร่กระจายโดยผู้โจมตีแบบฟิชชิ่งในกว่า 100 ประเทศ

เป็นวิธีโจมตีที่ไม่ค่อยพบเห็นบ่อยนัก และเป็นเรื่องยากสำหรับทั้ง Google และ Apple ที่จะรับมือ เนื่องจากทั้ง Google Messages และ iMessage นั้นมีคุณลักษณะการเข้ารหัสแบบ end-to-end สำหรับข้อความ เนื่องจากกลไกการรักษาความปลอดภัยนี้ บริษัทต่างๆ จึงไม่สามารถบล็อกภัยคุกคามจากเนื้อหาข้อความได้

Darcula ถูกค้นพบครั้งแรกเมื่อฤดูร้อนปีที่แล้วโดยผู้เชี่ยวชาญด้านความปลอดภัย Oshri Kalfon อย่างไรก็ตาม องค์กร Netcraft รายงานว่าภัยคุกคามจากการโจมตีแบบฟิชชิ่งกำลังแพร่หลายมากขึ้นเรื่อยๆ ในช่วงหลัง และถูกใช้ในกรณีสำคัญๆ แล้ว

วิธีการที่ Darcula ใช้มีความซับซ้อนมากกว่าปกติ เนื่องจากมีการใช้เทคโนโลยีสมัยใหม่ เช่น JavaScript, React, Docker และ Harbor พวกเขามีไลบรารีเทมเพลตเว็บไซต์มากกว่า 200 แบบที่เลียนแบบแบรนด์หรือองค์กรในกว่า 100 ประเทศ เทมเพลตเว็บไซต์ปลอมเหล่านี้มีคุณภาพสูงและดูคล้ายคลึงกับเว็บไซต์อย่างเป็นทางการมาก

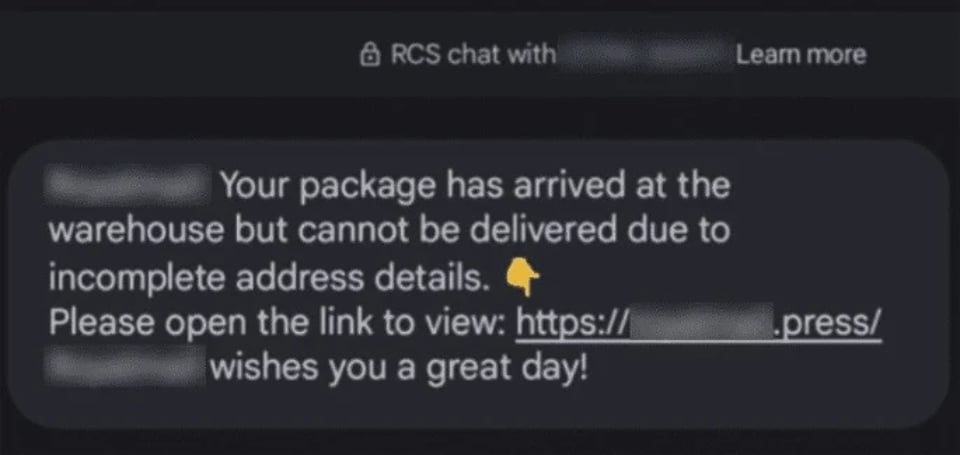

เนื้อหาข้อความที่สร้างขึ้นโดยผู้โจมตีแบบฟิชชิ่ง

วิธีดำเนินการของ Darcula คือการส่งลิงก์ไปยังเหยื่อพร้อมเนื้อหาข้อความที่ไม่สมบูรณ์ และขอให้ผู้รับเยี่ยมชมหน้าของตนเพื่อดูรายละเอียดเพิ่มเติม เนื่องจากไซต์เลียนแบบมีความเที่ยงตรงสูง ผู้ใช้ที่มีประสบการณ์น้อยจึงสามารถให้ข้อมูลรายละเอียดแก่พวกเขาได้ ซึ่งข้อมูลดังกล่าวจะถูกนำไปใช้เพื่อวัตถุประสงค์ที่ไม่ทราบแน่ชัด

Netcraft อ้างว่าตรวจพบโดเมน Darcula จำนวน 20,000 โดเมนที่ถูกเปลี่ยนเส้นทางไปยังที่อยู่ IP กว่า 11,000 แห่ง รายงานยังระบุอีกว่ามีการเพิ่มโดเมนใหม่ 120 โดเมนทุกวัน ซึ่งทำให้การระบุตัวตนทำได้ยากยิ่งขึ้น

จากเหตุการณ์ที่เกิดขึ้น ขอแนะนำให้ผู้ใช้ระมัดระวังมากขึ้นเมื่อป้อนข้อมูลส่วนตัวไปยังแหล่งที่ให้มาผ่านข้อความ การโทรโดยตรง และผู้ส่งที่ไม่รู้จัก

ลิงค์ที่มา

![[ภาพ] พื้นที่ส่วนใหญ่ของอำเภอเทิงติ้น (ฮานอย) มีน้ำสะอาดมากขึ้น](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/55385dd6f27542e788ca56049efefc1b)

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh และนายกรัฐมนตรีญี่ปุ่น Ishiba Shigeru เยี่ยมชมพิพิธภัณฑ์ประวัติศาสตร์แห่งชาติ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/93ae477e0cce4a02b620539fb7e8aa22)

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh ให้การต้อนรับรัฐมนตรีว่าการกระทรวงพาณิชย์กัมพูชา](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/28/be7f31fb29aa453d906df179a51c14f7)

![[ภาพ] นายกรัฐมนตรี Pham Minh Chinh และนายกรัฐมนตรี Ishiba Shigeru ของญี่ปุ่น เข้าร่วมการประชุมเวียดนาม - Japan Forum](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/fc09c3784d244fb5a4820845db94d4cf)

การแสดงความคิดเห็น (0)