Опубликован отчет об анализе вируса-вымогателя LockBit 3.0

В течение трех недель с 24 марта по первую неделю апреля этого года в киберпространстве Вьетнама были зафиксированы последовательные целевые атаки с использованием программ-вымогателей на крупные вьетнамские предприятия, работающие в таких важных областях, как финансы, ценные бумаги, энергетика, телекоммуникации и т. д. Эти атаки привели к временной приостановке работы систем предприятий, что нанесло значительный экономический и репутационный ущерб подразделениям, чьи системы стали мишенью киберпреступных группировок.

В процессе анализа и расследования причин и групп субъектов, которые недавно атаковали информационные системы вьетнамских предприятий, власти обнаружили, что эти инциденты были «продуктами» множества различных групп атак, таких как LockBit, BlackCat, Mallox... В частности, в связи с атакой с целью вымогательства на систему VNDIRECT в 10:00 утра 24 марта, в результате которой были зашифрованы все данные предприятий, входящих в тройку крупнейших на вьетнамском фондовом рынке, власти идентифицировали группу LockBit с вредоносным ПО LockBit 3.0 как стоящую за этим инцидентом.

По всему миру группировка LockBit запустила множество атак с использованием программ-вымогателей, нацеленных на крупные предприятия и организации. Например, в июне и октябре 2023 года эта печально известная группа вирусов-вымогателей атаковала компанию по производству полупроводников TSMC (Тайвань, Китай) и компанию по производству продуктов и услуг в области информационных технологий CDW, при этом сумма выкупа, которую группировка Lockbit потребовала от компаний, составила до 70–80 миллионов долларов США.

Желая помочь учреждениям, организациям и предприятиям во Вьетнаме лучше понять уровень опасности и способы предотвращения и минимизации рисков от атак программ-вымогателей в целом, а также атак группировки LockBit, Национальный центр мониторинга кибербезопасности (NCSC) при Департаменте информационной безопасности (Министерство информации и коммуникаций) только что обобщил источники информации о киберпространстве и выпустил «Аналитический отчет о программах-вымогателях LockBit 3.0».

Самая опасная в мире группа вирусов-вымогателей

В новом отчете, подготовленном NCSC, основное внимание уделяется предоставлению четырех основных материалов, в том числе: информации о группе хакеров-вымогателей LockBit; Кластеры LockBit активны; Отмечен список индикаторов кибератак, связанных с LockBit 3.0; Как предотвратить и минимизировать риски атак программ-вымогателей.

В отчете NCSC LockBit названа одной из самых опасных группировок программ-вымогателей в мире. Кроме того, с момента своего первого появления в 2019 году LockBit осуществила множество атак, нацеленных на предприятия и организации из самых разных сфер. Группа работает по модели «Программы-вымогатели как услуга (RaaS)», что позволяет злоумышленникам развертывать программы-вымогатели и делиться прибылью с теми, кто стоит за этой услугой.

Примечательно, что в сентябре 2022 года исходный код LockBit 3.0, включая некоторые имена, которые могли быть использованы для разработки этого вируса-вымогателя, был слит в сеть пользователем под ником «ali_qushji» на платформе X (ранее Twitter). Утечка позволила экспертам провести более глубокий анализ образца программы-вымогателя LockBit 3.0, однако с тех пор злоумышленники создали целую волну новых вариантов программ-вымогателей на основе исходного кода LockBit 3.0.

Наряду с анализом методов атак активных кластеров программ-вымогателей LockBit, таких как TronBit, CriptomanGizmo или Tina Turnet, отчет NCSC также предоставляет агентствам список зафиксированных индикаторов кибератак, связанных с LockBit 3.0. «Мы будем постоянно обновлять информацию об индикаторах МОК на странице alert.khonggianmang.vn национального портала киберпространства», — сказал эксперт NCSC.

Особенно важной частью «Отчета об анализе программ-вымогателей LockBit 3.0» является контент, содержащий рекомендации для агентств, организаций и предприятий о том, как предотвращать и минимизировать риски атак программ-вымогателей. Департамент информационной безопасности изложил важные замечания по поддержке подразделений во Вьетнаме в предотвращении и реагировании на атаки с использованием программ-вымогателей в «Справочнике по некоторым мерам по предотвращению и минимизации рисков атак с использованием программ-вымогателей», выпущенном 6 апреля, и продолжает рекомендовать их к внедрению экспертами NCSC.

По словам экспертов, современные атаки с использованием программ-вымогателей часто начинаются из-за уязвимости системы безопасности агентства или организации. Злоумышленники проникают в системы, сохраняют свое присутствие, расширяют свое влияние, контролируют ИТ-инфраструктуру организации и парализуют систему с целью заставить реальные организации-жертвы заплатить выкуп, если они хотят восстановить зашифрованные данные.

Представитель Департамента информационной безопасности, рассказывая журналистам VietNamNet о том, что произошло 5 дней назад, когда произошла атака на систему VNDIRECT, с точки зрения подразделения, участвующего в координации мероприятий по поддержке реагирования на инциденты, прокомментировал: «Этот инцидент является важным уроком для повышения осведомленности о безопасности сетей и защищенности организаций и предприятий во Вьетнаме».

Поэтому учреждениям, организациям и предприятиям, особенно тем, которые работают в таких важных областях, как финансы, банковское дело, ценные бумаги, энергетика, телекоммуникации и т. д., необходимо срочно и активно пересматривать и укреплять как существующие системы безопасности, так и профессиональный персонал, и одновременно разрабатывать планы реагирования на инциденты.

«Организациям необходимо строго соблюдать выпущенные правила, требования и руководства по информационной безопасности и сетевой безопасности. Это обязанность каждой организации и предприятия защищать себя и своих клиентов от потенциальных кибератак», — подчеркнул представитель Департамента информационной безопасности.

| Вирус-вымогатель LockBit сначала был известен как ABCD по расширению зашифрованного файла, а через несколько месяцев появился вариант ABCD с нынешним названием Lockbit. Год спустя группа выпустила обновленную версию LockBit 2.0 (также известную как LockBit Red), в которую была интегрирована еще одна вредоносная программа под названием StealBit, предназначенная для кражи конфиденциальных данных. LockBit 3.0, также известная как LockBit Black, — это последняя версия, которая выйдет в 2022 году и будет оснащена новыми функциями и усовершенствованными методами обхода систем безопасности. |

Почему система PVOIL может быстро восстановиться после атаки программ-вымогателей?

Формирование культуры безопасности для повышения защиты от атак программ-вымогателей

Выплата выкупа подтолкнет хакеров к увеличению числа атак с использованием программ-вымогателей

Источник

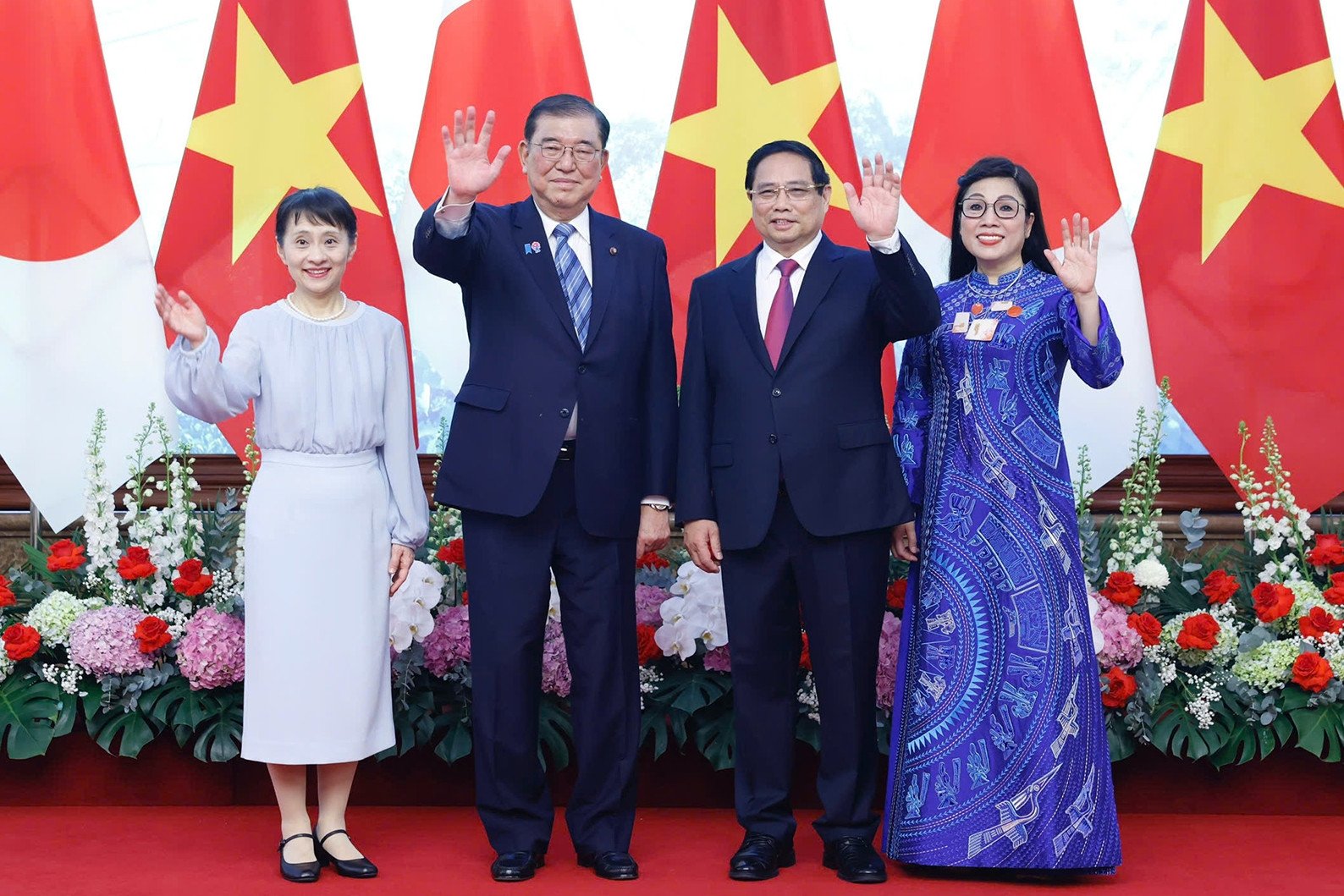

![[Фото] Церемония подписания соглашений о сотрудничестве и обмене документами между Вьетнамом и Японией](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/28/e069929395524fa081768b99bac43467)

![[Фото] Премьер-министр Фам Минь Тинь и премьер-министр Японии Исиба Сигэру посещают Вьетнамско-японский форум](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/29/fc09c3784d244fb5a4820845db94d4cf)

![[Фото] Премьер-министр Фам Минь Чинь принимает министра торговли Камбоджи](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/28/be7f31fb29aa453d906df179a51c14f7)

![[Фото] Специальное приложение к газете Nhan Dan распространяется среди читателей по всей стране](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/28/0d87e85f00bc48c1b2172e568c679017)

![[Фото] Длинная очередь молодых людей перед газетой Nhan Dan, вспоминающих день воссоединения страны](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/28/4709cea2becb4f13aaa0b2abb476bcea)

Комментарий (0)