Theo báo cáo từ công ty bảo mật Zimperium, chiến dịch này đã được phát hiện và theo dõi từ tháng 2/2022. Đến nay, ít nhất 107.000 mẫu mã độc liên quan đã được nhận diện.

Mã độc này chủ yếu nhắm vào các thiết bị Android, với mục tiêu đánh cắp mã OTP một loại mật mã dùng một lần, thường được sử dụng để xác thực hai yếu tố trong quá trình đăng nhập hoặc giao dịch trực tuyến.

Chiến dịch tấn công này sử dụng hơn 2.600 bot Telegram để phát tán mã độc, điều khiển bởi 13 máy chủ Command & Control (C&C). Những nạn nhân của chiến dịch này trải dài khắp 113 quốc gia, nhưng tập trung nhiều nhất ở Ấn Độ, Nga, Brazil, Mexico và Mỹ.

Người dùng Android đối mặt với nguy cơ bị đánh cắp mã OTP

Các mã độc được phát tán thông qua hai hình thức chính. Nạn nhân có thể bị lừa truy cập các trang web giả mạo, được ngụy trang giống như Google Play. Hoặc nạn nhân có thể bị dụ tải ứng dụng APK lậu thông qua bot Telegram. Để tải ứng dụng, người dùng phải cung cấp số điện thoại, sau đó mã độc sẽ sử dụng số điện thoại này để tạo ra một file APK mới, cho phép kẻ tấn công theo dõi hoặc thực hiện các cuộc tấn công tiếp theo.

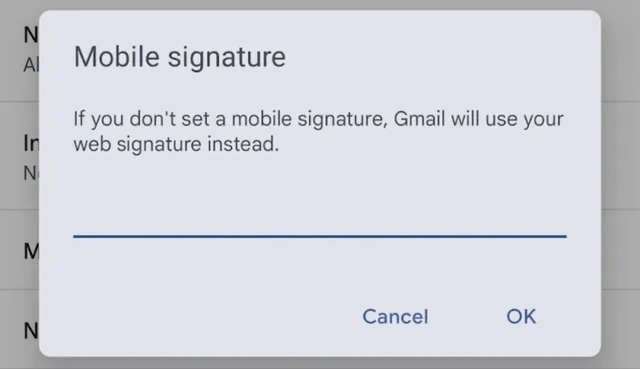

Khi người dùng vô tình cấp quyền truy cập SMS cho ứng dụng chứa mã độc, mã độc này sẽ có khả năng đọc tin nhắn SMS, bao gồm cả mã OTP gửi đến điện thoại. Điều này không chỉ tạo điều kiện cho kẻ tấn công đánh cắp thông tin nhạy cảm mà còn khiến nạn nhân có nguy cơ bị lạm dụng tài khoản và thậm chí bị lừa đảo tài chính.

Một khi mã OTP bị đánh cắp, kẻ tấn công có thể dễ dàng truy cập vào các tài khoản ngân hàng, ví điện tử, hoặc các dịch vụ trực tuyến khác của nạn nhân, gây ra hậu quả tài chính nghiêm trọng. Không những vậy, một số nạn nhân còn có thể bị vướng vào các hoạt động bất hợp pháp mà không hề hay biết.

Zimperium cũng phát hiện mã độc này truyền tải tin nhắn SMS bị đánh cắp đến một điểm cuối API tại trang web 'fastsms.su', một trang web chuyên bán quyền truy cập số điện thoại ảo tại nước ngoài. Những số điện thoại này có thể được sử dụng để ẩn danh trong các giao dịch trực tuyến, khiến việc truy dấu trở nên khó khăn hơn.

Để bảo vệ bản thân trước nguy cơ bị tấn công, người dùng Android được khuyến cáo:

Không tải file APK từ các nguồn bên ngoài Google Play: Những file này có thể chứa mã độc, dễ dàng đánh cắp thông tin của bạn.

Không cấp quyền truy cập SMS cho các ứng dụng không rõ nguồn gốc: Điều này sẽ hạn chế nguy cơ mã độc có thể đọc được tin nhắn chứa mã OTP của bạn.

Kích hoạt Play Protect: Đây là tính năng bảo mật của Google Play, giúp quét và phát hiện các ứng dụng độc hại trên thiết bị của bạn.

Nguồn: https://www.congluan.vn/nguoi-dung-co-nguy-co-bi-danh-cap-ma-otp-tren-dien-thoai-android-post306111.html

![[Ảnh] Hàng ngàn phật tử chờ chiêm bái xá lợi Đức Phật ở huyện Bình Chánh](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/5/3/e25a3fc76a6b41a5ac5ddb93627f4a7a)

Bình luận (0)