ເຊັ່ນດຽວກັນກັບການໂຈມຕີ phishing ໃດກໍ່ຕາມ, Darcula ປອມຕົວເປັນຫນ່ວຍງານທີ່ຖືກຮັບຮູ້ເພື່ອເກັບກໍາຂໍ້ມູນຈາກຜູ້ໃຊ້. ຢ່າງໃດກໍຕາມ, ວິທີການໂຈມຕີຂອງມັນແມ່ນຂ້ອນຂ້າງສັບສົນ. ໃນຂະນະທີ່ການໂຈມຕີທີ່ຜ່ານມາສ່ວນໃຫຍ່ແຜ່ລາມຜ່ານ SMS, Darcula ໃຊ້ມາດຕະຖານການສື່ສານ RCS.

Darcula ກໍາລັງຖືກເຜີຍແຜ່ໂດຍຜູ້ໂຈມຕີ phishing ໃນຫຼາຍກວ່າ 100 ປະເທດ

ມັນເປັນວິທີການໂຈມຕີທີ່ບໍ່ໄດ້ພົບເຫັນເລື້ອຍໆແລະມີຄວາມຫຍຸ້ງຍາກສໍາລັບທັງ Google ແລະ Apple ທີ່ຈະຈັດການກັບ. ນີ້ແມ່ນຍ້ອນວ່າທັງ Google Messages ແລະ iMessage ມີຄຸນສົມບັດການເຂົ້າລະຫັດແບບຕົ້ນທາງຕໍ່ທ້າຍສໍາລັບຂໍ້ຄວາມ. ເນື່ອງຈາກກົນໄກຄວາມປອດໄພນີ້, ບໍລິສັດບໍ່ສາມາດສະກັດໄພຂົ່ມຂູ່ໂດຍອີງໃສ່ເນື້ອໃນຂໍ້ຄວາມຂອງມັນ.

Darcula ໄດ້ຖືກຄົ້ນພົບຄັ້ງທໍາອິດໃນລະດູຮ້ອນທີ່ຜ່ານມາໂດຍຜູ້ຊ່ຽວຊານດ້ານຄວາມປອດໄພ Oshri Kalfon. ຢ່າງໃດກໍຕາມ, ອົງການຈັດຕັ້ງ Netcraft ລາຍງານວ່າໄພຂົ່ມຂູ່ການໂຈມຕີ phishing ນີ້ໄດ້ກາຍເປັນທີ່ແຜ່ຫຼາຍບໍ່ດົນມານີ້ແລະໄດ້ຖືກນໍາໃຊ້ໃນກໍລະນີທີ່ໂດດເດັ່ນ.

ວິທີການທີ່ໃຊ້ໂດຍ Darcula ແມ່ນສັບສົນກວ່າປົກກະຕິຍ້ອນວ່າມັນໃຊ້ເຕັກໂນໂລຢີທີ່ທັນສະໄຫມເຊັ່ນ JavaScript, React, Docker, ແລະ Harbor. ພວກເຂົາເຈົ້າມີຫ້ອງສະຫມຸດຫຼາຍກວ່າ 200 ແມ່ແບບເວັບໄຊທ໌ທີ່ປອມຕົວເປັນຍີ່ຫໍ້ຫຼືອົງການຈັດຕັ້ງໃນຫຼາຍກວ່າ 100 ປະເທດ. ແມ່ແບບເວັບໄຊທ໌ປອມເຫຼົ່ານີ້ມີຄຸນນະພາບສູງແລະມີລັກສະນະຄ້າຍຄືກັນກັບເວັບໄຊທ໌ທາງການ.

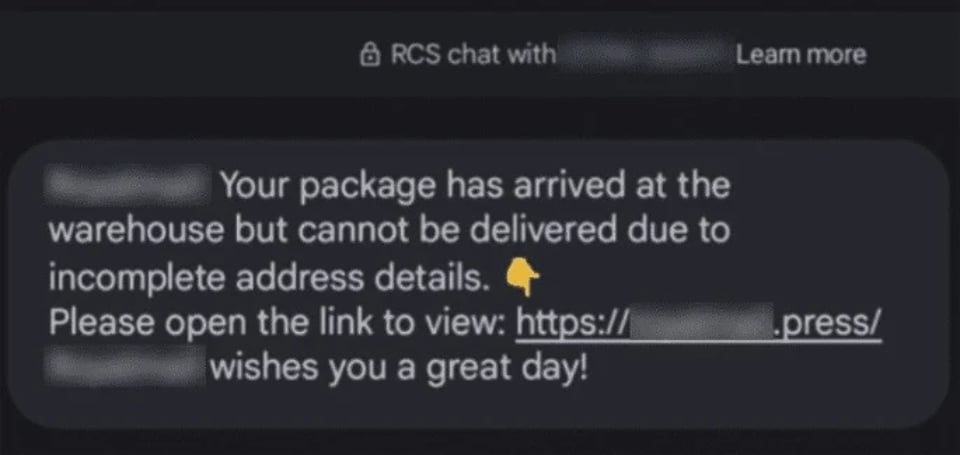

ເນື້ອໃນຂໍ້ຄວາມທີ່ເຮັດໂດຍຜູ້ໂຈມຕີ phishing

modus operandi ຂອງ Darcula ກ່ຽວຂ້ອງກັບການສົ່ງການເຊື່ອມຕໍ່ໄປຫາຜູ້ເຄາະຮ້າຍທີ່ມີເນື້ອໃນຂໍ້ຄວາມທີ່ບໍ່ຄົບຖ້ວນແລະຂໍໃຫ້ຜູ້ຮັບໄປຢ້ຽມຢາມຫນ້າຂອງພວກເຂົາເພື່ອເບິ່ງລາຍລະອຽດເຕັມທີ່. ເນື່ອງຈາກຄວາມຊື່ສັດສູງຂອງສະຖານທີ່ປອມຕົວ, ຜູ້ໃຊ້ທີ່ມີປະສົບການຫນ້ອຍສາມາດສະຫນອງຂໍ້ມູນຂໍ້ມູນໃຫ້ພວກເຂົາ, ເຊິ່ງຫຼັງຈາກນັ້ນຈະຖືກໃຊ້ເພື່ອຈຸດປະສົງທີ່ບໍ່ຮູ້ຈັກ.

Netcraft ອ້າງວ່າໄດ້ກວດພົບ 20,000 ໂດເມນ Darcula ຖືກໂອນໄປຫາຫຼາຍກວ່າ 11,000 ທີ່ຢູ່ IP. ບົດລາຍງານຍັງກ່າວວ່າ 120 ໂດເມນໃຫມ່ຖືກເພີ່ມທຸກໆມື້, ເຮັດໃຫ້ການກໍານົດຕົວຕົນມີຄວາມຫຍຸ້ງຍາກຫຼາຍ.

ເນື່ອງຈາກສິ່ງທີ່ເກີດຂຶ້ນ, ຜູ້ໃຊ້ໄດ້ຖືກແນະນໍາໃຫ້ມີຄວາມລະມັດລະວັງຫຼາຍຂຶ້ນເມື່ອປ້ອນຂໍ້ມູນສ່ວນຕົວຂອງພວກເຂົາໄປຫາແຫຼ່ງທີ່ສະຫນອງໃຫ້ຜ່ານຂໍ້ຄວາມ, ໂທໂດຍກົງແລະຜູ້ສົ່ງທີ່ບໍ່ຮູ້ຈັກ.

ແຫຼ່ງທີ່ມາ

![[ຮູບພາບ] ທ່ານນາຍົກລັດຖະມົນຕີ ຟ້າມມິງຈິ້ງ ເປັນປະທານກອງປະຊຸມລັດຖະບານກັບທ້ອງຖິ່ນກ່ຽວກັບການເຕີບໂຕເສດຖະກິດ](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/2/21/f34583484f2643a2a2b72168a0d64baa)

(0)