Die oben genannten Informationen wurden von The Hacker News unter Berufung auf eine Erklärung der Cisco Talos-Sicherheitsforschungsgruppe, die zur Cisco Corporation (USA) gehört, gemeldet.

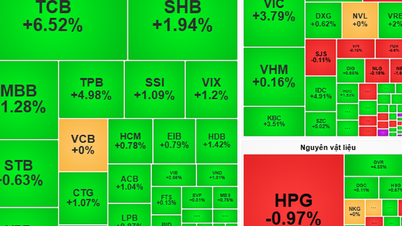

„Wir haben eine Schadsoftware entdeckt, die seit Mai 2023 darauf ausgelegt ist, Finanzdaten in Indien, China, Südkorea, Bangladesch, Pakistan, Indonesien und Vietnam zu sammeln“, gab das Sicherheitsteam von Cisco Talos bekannt.

Die Angriffskampagne der Hackergruppe namens CoralRaider „konzentrierte sich auf die Anmeldeinformationen, Finanzdaten und Social-Media-Konten der Opfer, darunter auch Geschäfts- und Werbekonten.“

Cisco Talos beschreibt, dass die Hacker zur Durchführung der Angriffe RotBot verwenden, eine angepasste Variante von Quasar RAT und XClient. Sie verwenden außerdem eine Vielzahl von Tools, darunter Remote-Access-Trojaner und andere Malware wie AsyncRAT, NetSupport RAT und Rhadamanthys. Darüber hinaus verwenden Hacker auch viele spezielle Software zum Datendiebstahl, wie beispielsweise Ducktail, NodeStealer und VietCredCare.

Die gestohlenen Informationen wurden über Telegram gesammelt und von den Hackern anschließend auf dem Untergrundmarkt mit illegalem Gewinn gehandelt.

„Basierend auf Nachrichten in Telegram-Chatkanälen, Spracheinstellungen und Bot-Benennungen enthält der Debugger-String (PDB) fest codierte vietnamesische Schlüsselwörter in der Datei. Es ist möglich, dass die Hacker, die CoralRaider ausnutzen, aus Vietnam stammen“, kommentierte Cisco Talos.

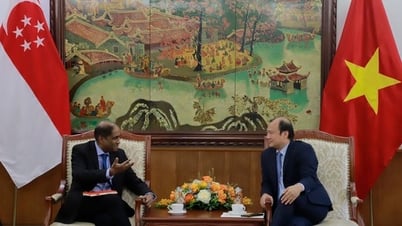

Aus Vietnam stammende Hacker stehen im Verdacht, in Asien Finanzdaten zu stehlen. Illustration: The Hacker News

Der Angriff beginnt normalerweise mit der Übernahme der Kontrolle über ein Facebook-Konto. Anschließend änderten Hacker den Namen und die Benutzeroberfläche, um bekannte KI-Chatbots von Google, OpenAI oder Midjourney zu imitieren.

Um Opfer zu erreichen, schalten Hacker sogar Anzeigen und verleiten Benutzer dazu, gefälschte Websites zu besuchen. Ein gefälschter Midjourney-Account hatte 1,2 Millionen Follower, bevor er Mitte 2023 gelöscht wurde.

Sobald die Daten gestohlen wurden, wird RotBot so konfiguriert, dass er den Telegram-Bot kontaktiert und die XClient-Malware im Speicher ausführt. Es werden Sicherheits- und Authentifizierungsinformationen zu Webbrowsern wie Brave, Coc Coc, Google Chrome, Microsoft Edge, Mozilla Firefox und Opera erfasst.

XClient ist außerdem darauf ausgelegt, Daten von den Facebook-, Instagram-, TikTok- und YouTube-Konten der Opfer abzugreifen. Die Malware sammelt außerdem Details zu Zahlungsmethoden und Berechtigungen im Zusammenhang mit ihren Facebook-Werbe- und Geschäftskonten.

„Die bösartigen Werbekampagnen hatten über das Werbesystem von Meta eine enorme Reichweite. Von dort aus sprachen die Hacker aktiv Opfer in ganz Europa an, beispielsweise in Deutschland, Polen, Italien, Frankreich, Belgien, Spanien, den Niederlanden, Rumänien, Schweden und anderswo, zusätzlich zu asiatischen Ländern“, betonte die Quelle.

[Anzeige_2]

Quelle: https://nld.com.vn/tin-tac-viet-bi-nghi-chu-muu-gay-chuyen-o-chau-a-196240407103409743.htm

![[Foto] Premierminister Pham Minh Chinh empfängt den schwedischen Minister für internationale Entwicklungszusammenarbeit und Außenhandel](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/12/ae50d0bb57584fd1bbe1cd77d9ad6d97)

![[Foto] Premierminister Pham Minh Chinh arbeitet mit dem Ständigen Ausschuss des Parteikomitees der Provinz Thai Binh zusammen](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/12/f514ab990c544e05a446f77bba59c7d1)

![[Foto] Premierminister Pham Minh Chinh beginnt mit dem Bau einer wichtigen Autobahn durch Thai Binh und Nam Dinh](https://vphoto.vietnam.vn/thumb/1200x675/vietnam/resource/IMAGE/2025/5/12/52d98584ccea4c8dbf7c7f7484433af5)

Kommentar (0)