SGGPO

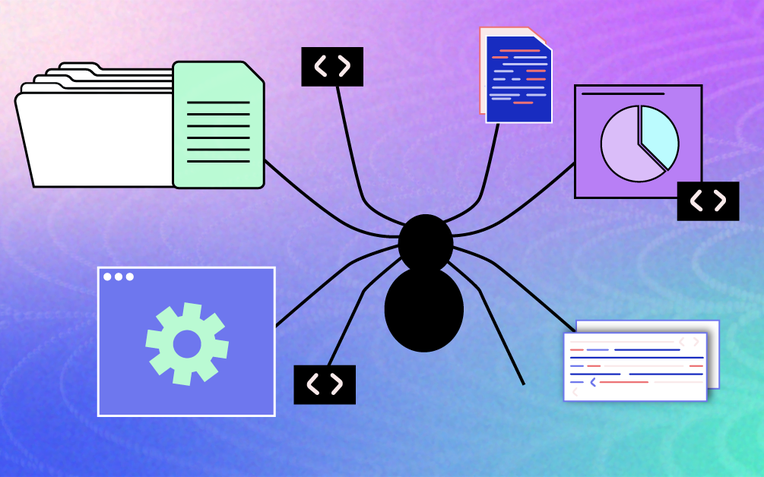

Nach Berichten über die Kampagne „Operation Triangulation“, die auf iOS-Geräte abzielte, haben die Experten von Kaspersky die Details der bei dem Angriff verwendeten Spyware enthüllt.

|

| TriangleDB-Malware hat iOS-Geräte befallen |

Kaspersky hat kürzlich über eine neue mobile APT-Kampagne (Advanced Persistent Threat) berichtet, die es über iMessage auf iOS-Geräte abgesehen hat. Nach einer sechsmonatigen Untersuchung haben die Forscher von Kaspersky eine eingehende Analyse der Exploit-Kette und detaillierte Erkenntnisse zur Spyware-Infektion veröffentlicht.

Die Software mit dem Namen TriangleDB wird bereitgestellt, indem eine Sicherheitslücke ausgenutzt wird, um Root-Zugriff auf iOS-Geräten zu erhalten. Nach dem Start arbeitet es nur im Speicher des Geräts, sodass Spuren der Infektion beim Neustart des Geräts verschwinden. Wenn das Opfer das Gerät also neu startet, muss der Angreifer das Gerät erneut infizieren, indem er eine weitere iMessage mit einem schädlichen Anhang sendet, wodurch der gesamte Ausnutzungsprozess erneut beginnt.

Wenn das Gerät nicht neu gestartet wird, wird die Software nach 30 Tagen automatisch deinstalliert, es sei denn, die Angreifer verlängern diesen Zeitraum. TriangleDB fungiert als hochentwickelte Spyware und bietet eine Reihe von Datenerfassungs- und Überwachungsfunktionen.

Die Software umfasst 24 Befehle mit unterschiedlichen Funktionen. Diese Befehle dienen verschiedenen Zwecken, beispielsweise der Interaktion mit dem Dateisystem des Geräts (einschließlich Erstellen, Ändern, Extrahieren und Löschen von Dateien), der Verwaltung von Prozessen (Auflisten und Beenden), dem Extrahieren von Zeichenfolgen zum Sammeln der Anmeldeinformationen des Opfers und der Überwachung des geografischen Standorts des Opfers.

Bei der Analyse von TriangleDB entdeckten die Experten von Kaspersky, dass die Klasse CRConfig eine ungenutzte Methode namens populatedWithFieldsMacOSOnly enthält. Obwohl es bei iOS-Infektionen nicht zum Einsatz kommt, deutet seine Präsenz darauf hin, dass es auf macOS-Geräte abzielen kann.

Kaspersky empfiehlt Benutzern, die folgenden Maßnahmen zu ergreifen, um zu vermeiden, Opfer eines gezielten Angriffs zu werden: Verwenden Sie für Schutz auf Endpunktebene, Untersuchung und zeitnahe Reaktion eine zuverlässige Sicherheitslösung für Unternehmen, beispielsweise die Kaspersky Unified Monitoring and Analysis Platform (KUMA). Aktualisieren Sie Ihr Microsoft Windows-Betriebssystem und die Software von Drittanbietern so schnell wie möglich und tun Sie dies regelmäßig. Bieten Sie SOC-Teams Zugriff auf die neuesten Threat Intelligence (TI). Kaspersky Threat Intelligence ist die einzige Zugriffsquelle des Unternehmens auf TI und bietet Cyberangriffsdaten und Erkenntnisse von Kaspersky aus den letzten 20 Jahren. Rüsten Sie Ihr Cybersicherheitsteam mit dem von Experten bei GreAT entwickelten Online-Schulungskurs von Kaspersky für die Bewältigung der neuesten gezielten Bedrohungen aus. Da viele gezielte Angriffe mit Phishing- oder Social-Engineering-Taktiken beginnen, bieten Sie Ihren Mitarbeitern Schulungen zum Thema Sicherheitsbewusstsein und -kompetenz an, beispielsweise mit der Kaspersky Automated Security Awareness Platform …

„Als wir den Angriff genauer untersuchten, stellten wir fest, dass diese ausgeklügelte iOS-Infektion mehrere merkwürdige Merkmale aufwies. Wir analysieren die Kampagne weiterhin und halten Sie auf dem Laufenden, sobald wir mehr über diesen raffinierten Angriff erfahren. Wir fordern die Cybersicherheits-Community dringend auf, Wissen auszutauschen und zusammenzuarbeiten, um ein klareres Bild der Bedrohungen zu erhalten“, sagte Georgy Kucherin, Sicherheitsexperte im Global Research and Analysis Team von Kaspersky.

[Anzeige_2]

Quelle

![[Foto] Erfreuen Sie sich an Bildern von Paraden und Marschgruppen aus der Luft](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/30/3525302266124e69819126aa93c41092)

![[Foto] Feuerwerk erleuchtet den Himmel von Ho-Chi-Minh-Stadt 50 Jahre nach dem Tag der Befreiung](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/30/8efd6e5cb4e147b4897305b65eb00c6f)

Kommentar (0)