ويقول خبراء الأمن إن البرمجيات الخبيثة أدخلت تحسينات أكثر تعقيداً، سواء في نصوص التشفير أو في انتشارها، وهي قادرة على تجاوز حلول الأمن التقليدية.

خلال الشهرين الماضيين، تلقى خبراء Bkav باستمرار طلبات المساعدة من العديد من الشركات في فيتنام بسبب الوضع الشائع المتمثل في تشفير جميع أجهزة الكمبيوتر في الشبكة الداخلية في نفس الوقت، وعدم إمكانية حفظ البيانات.

LockBit 3.0 يبدأ في "الانفجار" في فيتنام

تظهر نتائج التحقيق والتحليل في العديد من الحالات أن الجاني وراء تشفير البيانات هو LockBit 3.0، المعروف أيضًا باسم LockBit Black، وهو برنامج فدية لمجموعة قراصنة مشهورة، تم تدميره مؤخرًا من قبل التحالف الدولي للشرطة (بما في ذلك وكالة مكافحة الجريمة الوطنية في المملكة المتحدة - NCA، ومكتب التحقيقات الفيدرالي الأمريكي - FBI ووكالة شرطة الاتحاد الأوروبي - Europol).

يحتوي LockBit Black على تحسينات أكثر تطوراً من الإصدارات السابقة. تم تصميمها خصيصًا لاستهداف خوادم إدارة المجال الخاصة بنظام Windows في الأنظمة الداخلية. بعد التسلل، يستخدم الفيروس هذه الخوادم لمواصلة انتشاره في النظام بأكمله، مما يؤدي إلى تعطيل حلول الأمان (تعطيل برامج مكافحة الفيروسات، وجدار الحماية)، ونسخ وتنفيذ التعليمات البرمجية الضارة... وبهذه الطريقة، يمكن للفيروس تشفير جميع الأجهزة في النظام الداخلي في نفس الوقت دون الحاجة إلى مهاجمة كل جهاز على حدة كما كان من قبل.

لا يقوم LockBit Black بتغيير أساليبه وجمهوره المستهدف فحسب، بل لديه أيضًا سيناريو تشفير بيانات أكثر خطورة. بدلاً من تشفير البيانات بشكل مباشر عند الإطلاق، يقوم الفيروس بتصعيد الامتيازات، ثم يتجاوز التحكم بحساب المستخدم وأخيرًا يعيد تشغيل جهاز الضحية في الوضع الآمن (وضع يتم فيه تشغيل النظام وبعض التطبيقات فقط) ويقوم بتشفير البيانات في هذا الوضع. بهذه الطريقة، يمكن للبرامج الضارة تجاوز حلول الأمان التقليدية.

لتجنب التعرض لهجوم LockBit بالإضافة إلى فيروسات تشفير البيانات الأخرى، يوصي خبراء Bkav المستخدمين ومسؤولي النظام بما يلي:

- قم بعمل نسخة احتياطية للبيانات الهامة بشكل منتظم.

- لا تفتح منافذ الخدمة الداخلية للإنترنت عندما لا يكون ذلك ضروريًا.

- قم بتقييم أمان الخدمات قبل فتحها على الإنترنت.

- قم بتثبيت برنامج مكافحة فيروسات قوي بما يكفي لتوفير الحماية المستمرة.

[إعلان 2]

رابط المصدر

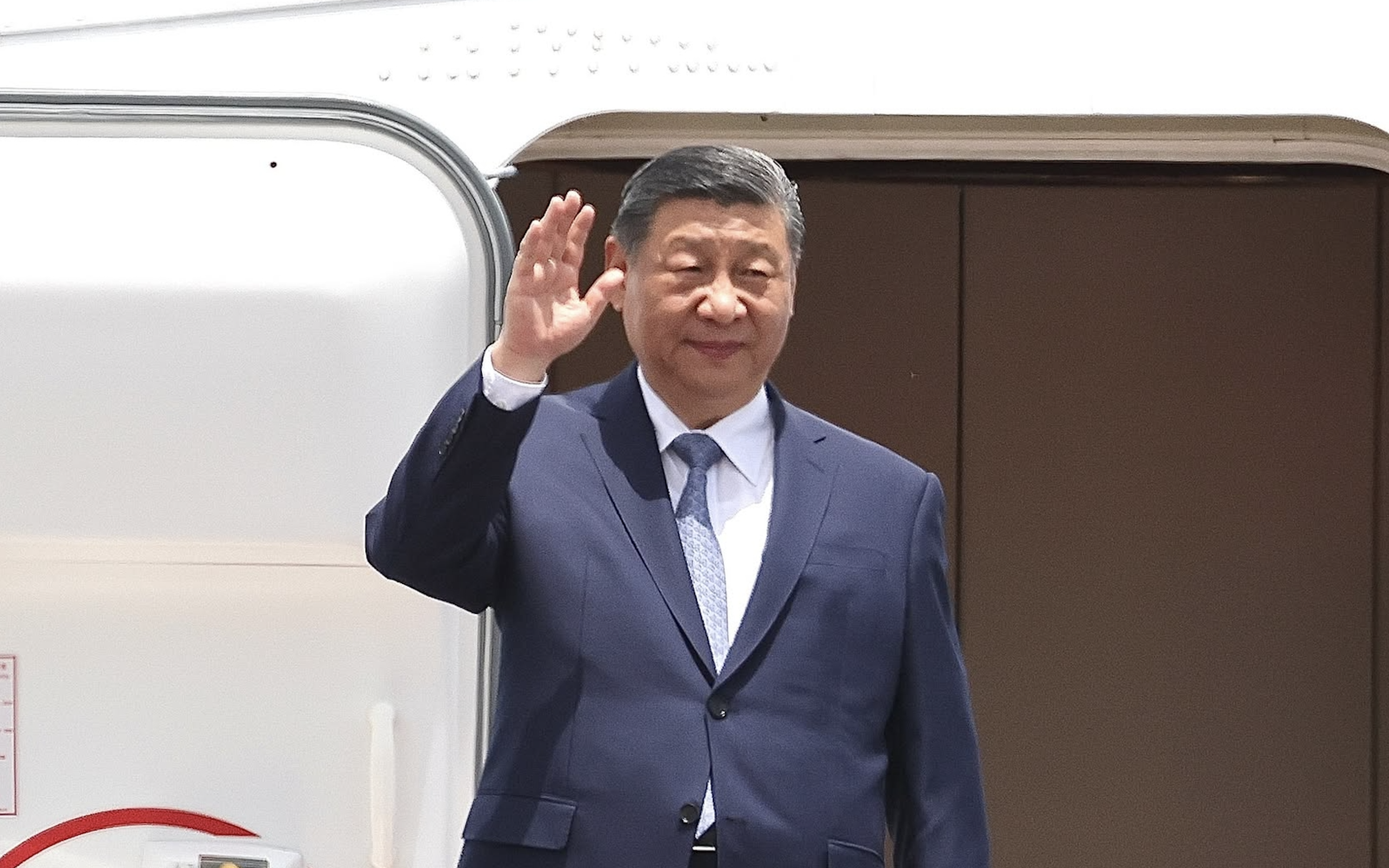

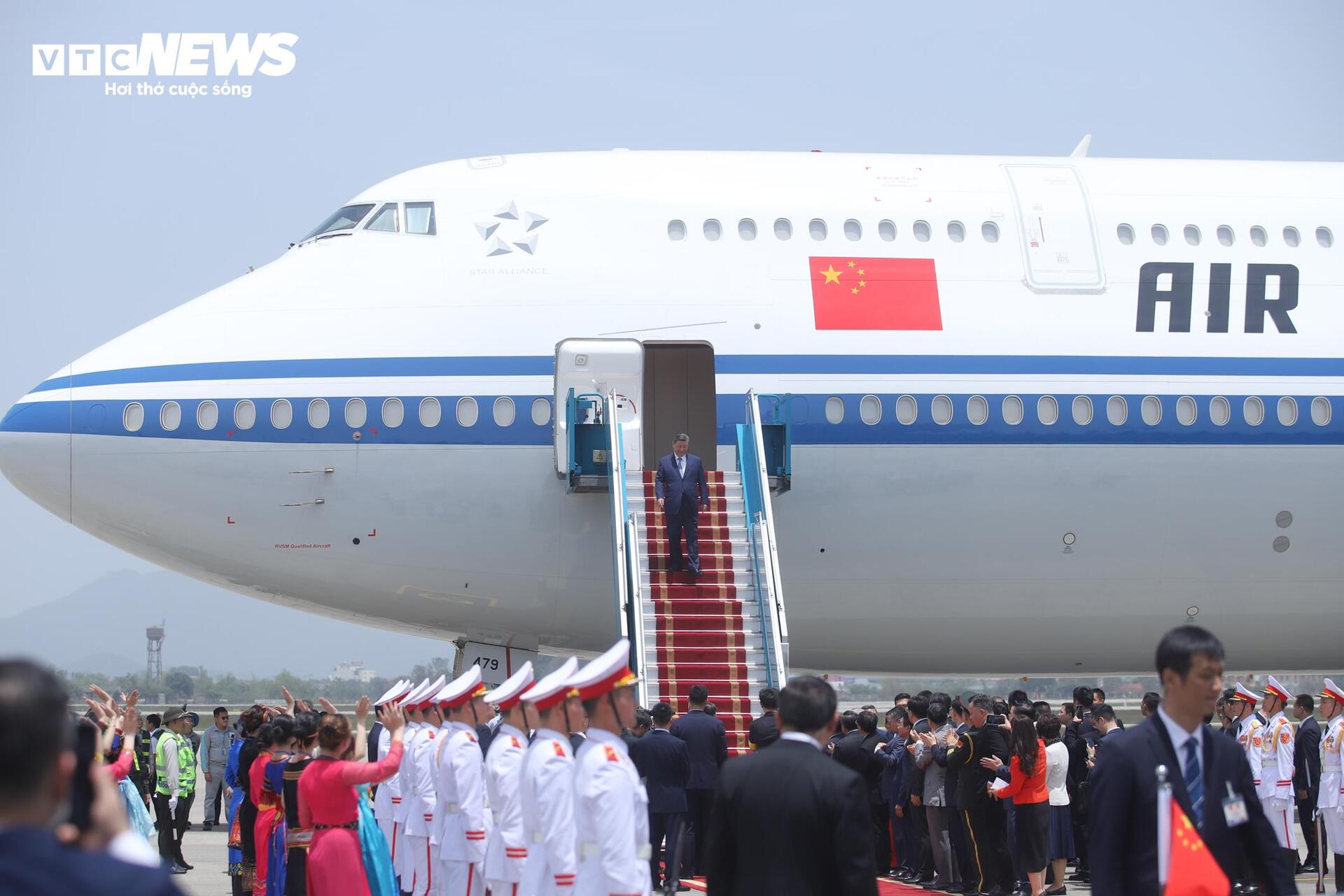

![[صورة] الأمين العام ورئيس الصين شي جين بينغ يصل إلى هانوي، في بداية زيارة دولة إلى فيتنام](https://vstatic.vietnam.vn/vietnam/resource/IMAGE/2025/4/14/9e05688222c3405cb096618cb152bfd1)

تعليق (0)